MITRE ATT&CK là gì?

MITRE ATT&CK Framework hay khung MITRE ATT&CK là cơ sở kiến thức có thể truy cập toàn cầu về các chiến thuật và kỹ thuật của kẻ tấn công an ninh mạng. Những kỹ thuật này dựa trên những quan sát trong thế giới thực về hành vi của tin tặc và được tạo ra bằng cách phân tích các cuộc tấn công mạng thực sự. MITER ATT&CK là một khuôn khổ hướng tới cộng đồng vì vậy mọi cá nhân hay tổ chức đều có thể sử dụng miễn phí trong dịch hoặc sản phẩm an ninh mạng. Sức mạnh của khuôn khổ này là cộng đồng toàn cầu đều có thể đóng góp cho nó. ATT&CK là tên viết tắt của “Adversarial Tactics, Techniques, and Common Knowledge”. (Tạm dịch: Các chiến thuật, kỹ thuật phá hoại và các hiểu biết thông thường). Đây là một nền tảng tổ chức và phân loại các loại chiến thuật, kỹ thuật và quy trình (TTP) khác nhau được các tác nhân đe dọa sử dụng trong thế giới kỹ thuật số, từ đó giúp các tổ chức xác định các lỗ hổng trong hệ thống bảo vệ an ninh mạng.

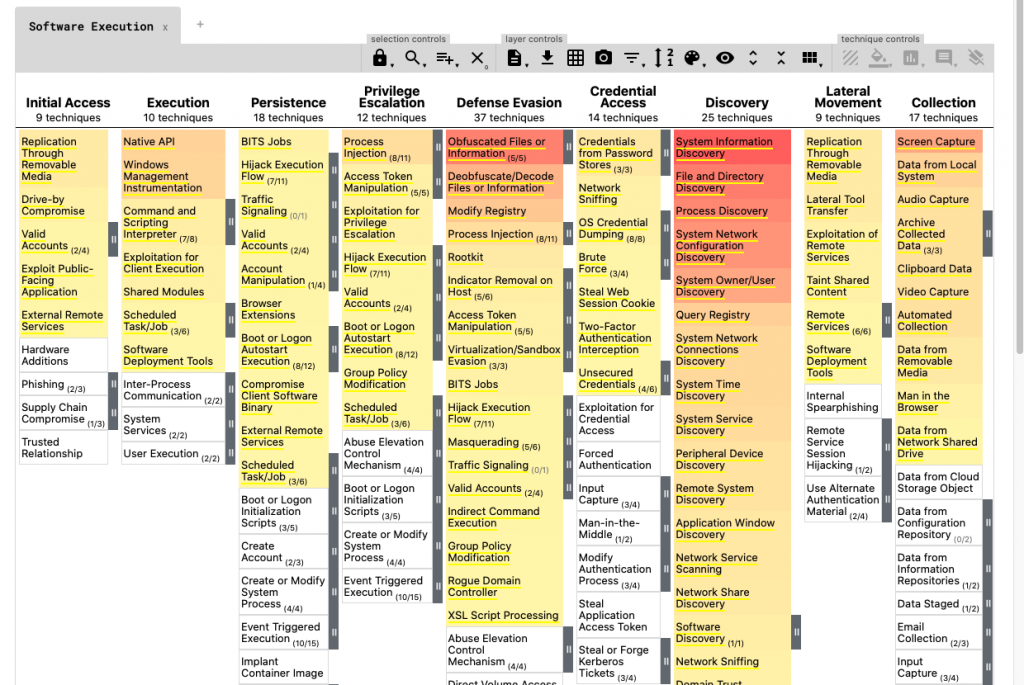

MITRE ATT&CK sẽ cung cấp 1 loạt các ma trận được về phương thức và cách thức tấn công từ những bước đầu tiên như thu thập thông tin, truy cập,…toàn bộ quy trình này đều đã được diễn ra trên thực tế. Để từ đó giúp các hãng bảo mật hoặc đội ngũ nhân viên bảo mật có thể xác định được cách thức tấn công.

Các kiểu ma trận MITRE ATT&CK chính

MITER ATT&CK sắp xếp các chiến thuật và kỹ thuật (và kỹ thuật phụ) của kẻ thù thành các ma trận. Mỗi ma trận bao gồm các chiến thuật và kỹ thuật tương ứng với các cuộc tấn công vào các lĩnh vực cụ thể:

Ma trận doanh nghiệp

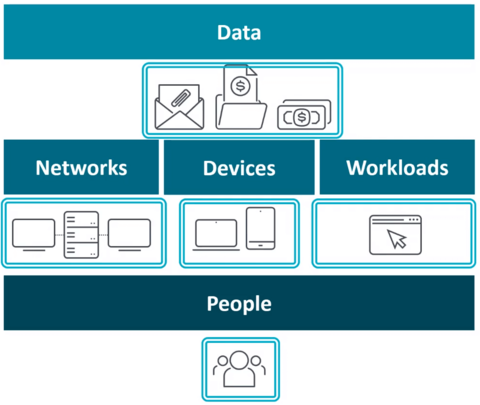

Ma trận doanh nghiệp bao gồm tất cả các kỹ thuật đối thủ được sử dụng trong các cuộc tấn công vào cơ sở hạ tầng doanh nghiệp. Ma trận này bao gồm các ma trận con cho nền tảng Windows, MacOS và Linux, cũng như cơ sở hạ tầng mạng, nền tảng công nghệ đám mây và vùng chứa . Nó cũng bao gồm một ma trận PRE gồm các kỹ thuật chuẩn bị được sử dụng trước một cuộc tấn công.

Ma trận thiết bị di động

Ma trận di động bao gồm các kỹ thuật được sử dụng trong các cuộc tấn công trực tiếp vào thiết bị di động và trong các cuộc tấn công di động dựa trên mạng không yêu cầu quyền truy cập vào thiết bị di động. Ma trận này bao gồm các ma trận con dành cho nền tảng di động iOS và Android.

Ma trận ICS

Ma trận ICX bao gồm các kỹ thuật được sử dụng trong các cuộc tấn công vào hệ thống điều khiển công nghiệp. Đặc biệt là máy móc, thiết bị, cảm biến và mạng được sử dụng để điều khiển hoặc tự động hóa hoạt động của các nhà máy, tiện ích, hệ thống giao thông và các nhà cung cấp dịch vụ quan trọng khác.

Chiến thuật của MITRE ATT&CK

Mỗi chiến thuật MITRE ATT&CK đại diện cho một mục tiêu đối địch cụ thể—điều mà kẻ tấn công muốn đạt được tại một thời điểm nhất định. Chiến thuật ATT&CK tương ứng chặt chẽ với các giai đoạn hoặc giai đoạn của một cuộc tấn công mạng. Ví dụ: chiến thuật ATT&CK được đề cập trong Ma trận doanh nghiệp bao gồm:

- Trinh sát : Thu thập thông tin để lập kế hoạch tấn công.

- Phát triển nguồn lực : Thiết lập các nguồn lực để hỗ trợ các hoạt động tấn công.

- Truy cập ban đầu: Xâm nhập vào hệ thống hoặc mạng mục tiêu.

- Thực thi : Chạy phần mềm độc hại hoặc mã độc trên hệ thống bị xâm nhập.

- Kiên trì : Duy trì quyền truy cập vào hệ thống bị xâm nhập (trong trường hợp tắt máy hoặc cấu hình lại).

- Leo thang đặc quyền : Đạt được quyền truy cập hoặc quyền cấp cao hơn (ví dụ: chuyển từ quyền truy cập của người dùng sang quản trị viên).

- Trốn tránh phòng thủ : Tránh bị phát hiện khi ở trong hệ thống.

- Truy cập thông tin xác thực : Đánh cắp tên người dùng, mật khẩu và thông tin đăng nhập khác.

- Khám phá : Nghiên cứu môi trường mục tiêu để tìm hiểu những tài nguyên nào có thể được truy cập hoặc kiểm soát để hỗ trợ một cuộc tấn công theo kế hoạch.

- Chuyển động bên : Đạt được quyền truy cập vào các tài nguyên bổ sung trong hệ thống.

- Thu thập : Thu thập dữ liệu liên quan đến mục tiêu tấn công (ví dụ: dữ liệu để mã hóa và/hoặc lọc ra như một phần của cuộc tấn công bằng ransomware ).

- Chỉ huy và kiểm soát : Thiết lập các liên lạc bí mật/không thể phát hiện cho phép kẻ tấn công kiểm soát hệ thống.

- Exfilter : Đánh cắp dữ liệu từ hệ thống.

- Tác động : Làm gián đoạn, làm hỏng, vô hiệu hóa hoặc phá hủy dữ liệu hoặc quy trình kinh doanh.

Một lần nữa, chiến thuật và kỹ thuật khác nhau tùy theo từng ma trận (và ma trận phụ). Ví dụ: Ma trận di động không bao gồm các chiến thuật Trinh sát và Phát triển tài nguyên mà bao gồm các chiến thuật khác. Hiệu ứng mạng và Hiệu ứng dịch vụ từ xa. Không có trong Ma trận doanh nghiệp.

Các trường hợp sử dụng MITER ATT&CK

MITER ATT&CK hỗ trợ một số hoạt động và công nghệ mà các tổ chức sử dụng để tối ưu hóa hoạt động bảo mật và cải thiện tình hình bảo mật tổng thể của họ.

Phân loại cảnh báo, phát hiện mối đe dọa và ứng phó:

Thông tin trong MITER ATT&CK cực kỳ có giá trị trong việc sàng lọc và ưu tiên hàng loạt cảnh báo liên quan đến bảo mật do phần mềm và thiết bị tạo ra trên mạng doanh nghiệp điển hình. Trên thực tế, nhiều giải pháp bảo mật doanh nghiệp—bao gồm SIEM (quản lý sự kiện và thông tin bảo mật), UEBA (phân tích hành vi người dùng và thực thể), EDR (phát hiện và phản hồi điểm cuối) và XDR (phát hiện và phản hồi mở rộng)—có thể lấy thông tin từ MITER ATT&CK và sử dụng nó để phân loại các cảnh báo, làm phong phú thêm thông tin về mối đe dọa mạng từ các nguồn khác và kích hoạt các cẩm nang ứng phó sự cố hoặc phản hồi mối đe dọa tự động.

Săn đe dọa:

Săn tìm mối đe dọa là hoạt động bảo mật chủ động trong đó các nhà phân tích bảo mật tìm kiếm trên mạng của họ để tìm các mối đe dọa đã vượt qua các biện pháp an ninh mạng hiện có. Thông tin MITER ATT&CK về chiến thuật, kỹ thuật và quy trình của đối thủ cung cấp hàng trăm điểm để bắt đầu hoặc tiếp tục các cuộc săn lùng mối đe dọa.

Red team/chạy đua với đối thủ:

Các nhóm bảo mật có thể sử dụng thông tin trong MITER ATT&CK để mô phỏng các cuộc tấn công mạng trong thế giới thực. Những mô phỏng này có thể kiểm tra tính hiệu quả của các chính sách, biện pháp thực hành và giải pháp bảo mật mà chúng áp dụng, đồng thời giúp xác định các lỗ hổng cần được giải quyết.

Phân tích lỗ hổng bảo mật và đánh giá sự trưởng thành của trung tâm điều hành bảo mật (SOC):

Phân tích lỗ hổng bảo mật so sánh các thực tiễn và công nghệ an ninh mạng hiện có của tổ chức với tiêu chuẩn ngành hiện tại. Đánh giá mức độ hoàn thiện SOC đánh giá mức độ trưởng thành của SOC của tổ chức dựa trên khả năng ngăn chặn hoặc giảm thiểu các mối đe dọa mạng hoặc các cuộc tấn công mạng một cách nhất quán với mức độ can thiệp tối thiểu hoặc không cần can thiệp thủ công. Trong mỗi trường hợp, dữ liệu MITER ATT&CK có thể giúp các tổ chức thực hiện các đánh giá này bằng cách sử dụng dữ liệu mới nhất về các chiến thuật, kỹ thuật và biện pháp giảm thiểu mối đe dọa mạng.