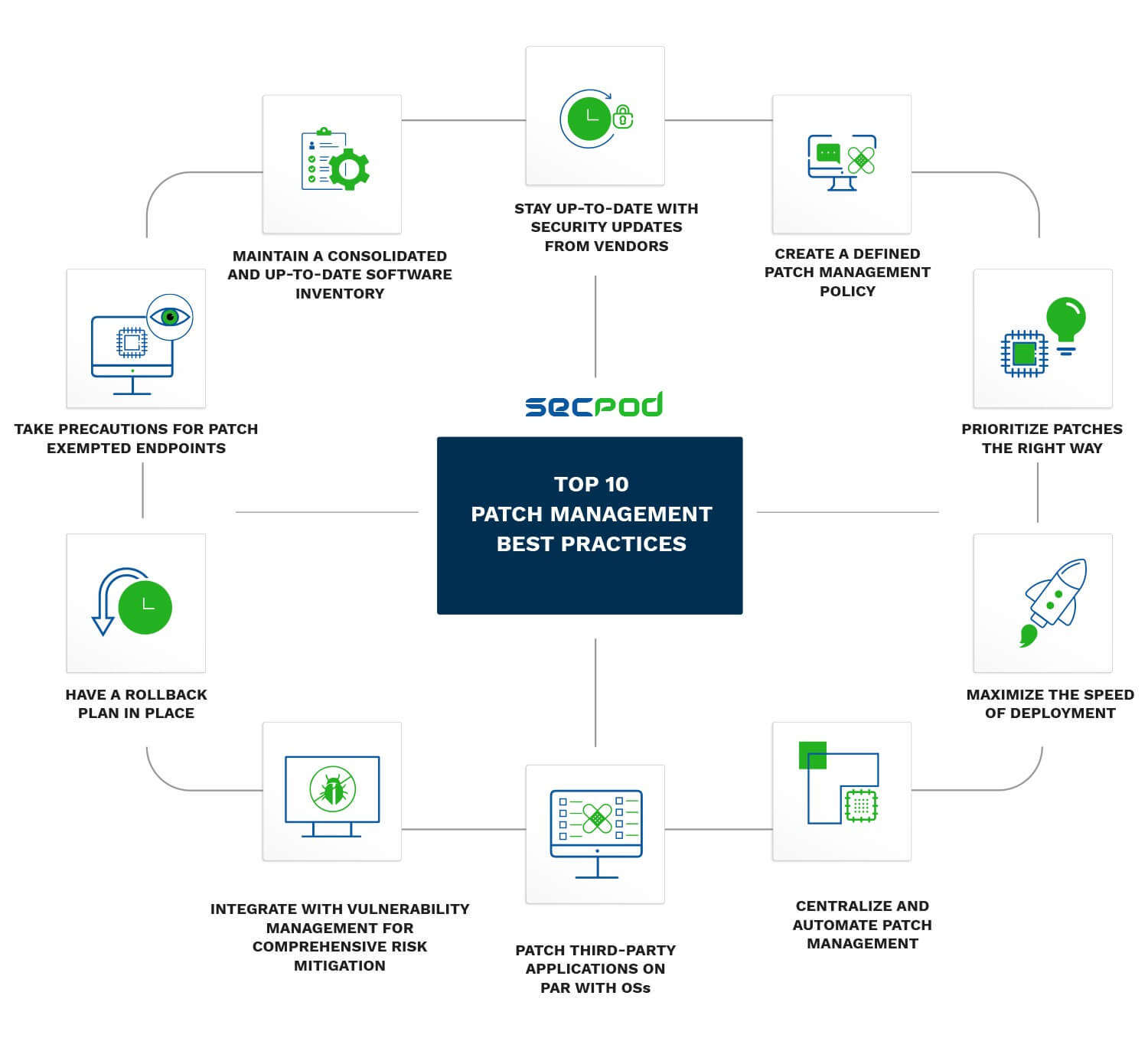

10 phương pháp quản lý bản vá tốt nhất cho phòng thủ không thể bị xâm phạm

Cập nhật phần mềm là một trong những biện pháp bảo mật chính để ngăn chặn các cuộc tấn công mạng. Nhiều tổ chức nhận thức được tầm quan trọng của việc cập nhật phần mềm, nhưng thách thức bắt đầu khi thực hiện việc cập nhật như một hoạt động thường xuyên. Với nhiều hệ điều hành và phần mềm, mạng lưới ngày càng mở rộng, và một chiến lược không đúng đắn, nhiều tổ chức gặp khó khăn trong việc cập nhật phần mềm và bảo mật các điểm cuối. Trong bài viết này, Lac Hong Tech sẽ đưa ra 10 phương pháp quản lý bản vá tốt nhất hiện nay, đảm bảo một chiến lược an toàn thông tin hiện đại, giảm thiểu nguy cơ bị tấn công xuống mức thấp nhất có thể.

-

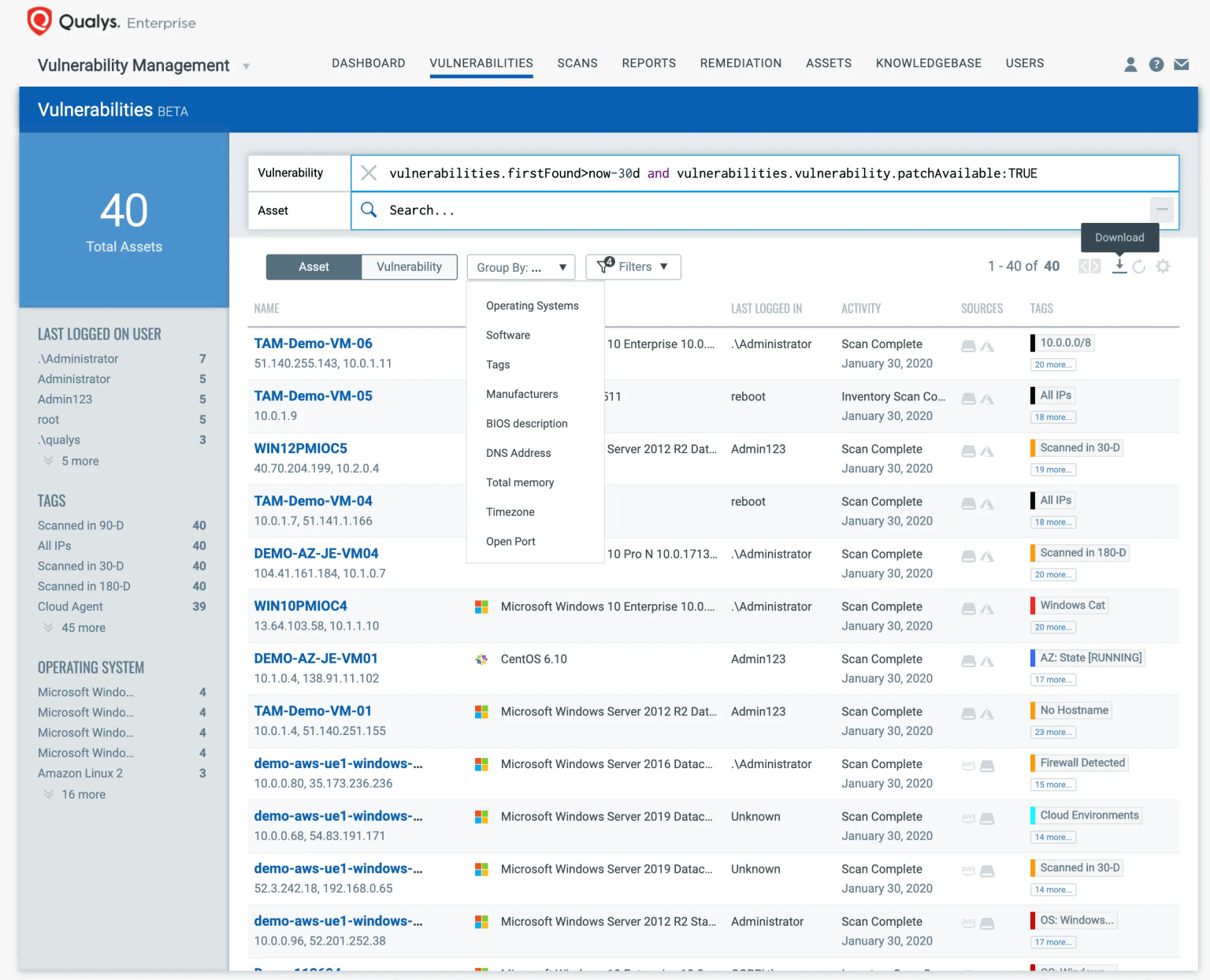

Duy trì một danh sách phần mềm tập trung và được cập nhật

Tạo cơ sở dữ liệu về tất cả các tài sản CNTT trong danh sách của người dùng. Dữ liệu được sắp xếp theo loại thiết bị, hệ điều hành, phiên bản hệ điều hành, ứng dụng của bên thứ ba và phần cứng. Một danh sách được cập nhật là rất quan trọng để đánh giá phương thức bảo mật thực sự của tổ chức. Người dùng không thể mạo hiểm bỏ lỡ các lỗ hổng chỉ vì một thiết bị hoặc phần mềm không hiển thị trong tài nguyên của tổ chức.

Nhiều tổ chức gặp phải tình trạng sử dụng nhiều phiên bản khác nhau của cùng một phần mềm. Nhiều phiên bản phần mềm làm phức tạp các tác vụ cập nhật và quản lý tài sản. Vì vây, hãy hợp nhất các phiên bản phần mềm khi có thể. Giữ lại một phiên bản mới nhất của phần mềm và loại bỏ phần còn lại. Điều này có thể dễ dàng tự động hóa với một công cụ quản lý bản vá.

Giám sát việc sử dụng ứng dụng trên tất cả các điểm cuối. Nếu một ứng dụng hiếm khi được sử dụng hoặc không được sử dụng, hãy hủy cấp quyền để giữ cho danh mục ứng dụng của để tiết kiệm chi phí, gọn gàng và được cập nhật. Một danh sách tài sản sạch sẽ và được ghi chép rõ ràng giúp việc phát hiện bản vá trở nên dễ dàng hơn.

-

Cập nhật thông tin từ các nhà cung cấp

Các nhà nghiên cứu bảo mật trong các công ty cung cấp thường xuyên đánh giá phần mềm của họ, phát hiện các lỗ hổng và cung cấp các bản vá để khắc phục những lỗ hổng này. Chức năng của các bản vá được thông báo cho người dùng qua email cập nhật bảo mật từ các nhà cung cấp tương ứng. Hãy đăng ký nhận email bảo mật từ tất cả các nhà cung cấp đã biết trong danh mục ứng dụng của người dùng.

Cập nhật bảo mật nổi tiếng là Microsoft Patch Tuesday. Đây là một hoạt động hàng tháng mà Microsoft phát hành các bản vá cho tất cả các sản phẩm phần mềm của Microsoft, bao gồm Windows và các ứng dụng của bên thứ ba. Hãy chắc chắn rằng người dùng không bỏ lỡ bất kỳ cập nhật bảo mật nào từ các nhà cung cấp phần mềm. Các bản sửa lỗi quan trọng có thể được cung cấp để khắc phục một lỗ hổng đang bị khai thác.

-

Tạo một chính sách quản lý bản vá được xác định

Triển khai tất cả các bản vá từng cái một mà không theo thứ tự cụ thể không phải là cách tiếp cận thông minh nhất. Hãy tạo một chính sách cập nhật được thiết kế riêng cho môi trường CNTT của người dùng.

a) Định nghĩa lịch quét

Quét tất cả các điểm cuối để phát hiện các bản vá bị thiếu trong phần mềm. Người dùng có thể lên lịch quét hàng tuần hoặc hàng tháng dựa trên yêu cầu của mình. Thời gian quét có thể dao động từ dưới 5 phút đến vài giờ tùy thuộc vào công cụ quét.

Tuy nhiên, lịch quét tốt nhất là quét liên tục do một số công cụ cập nhật tiên tiến cung cấp. Các tác nhân được cài đặt trên các điểm cuối sẽ ngay lập tức phát hiện một bản vá bị thiếu và thông báo cho người dùng. Một kế hoạch khắc phục có thể được triển khai nhanh chóng nếu bản vá đó là quan trọng.

b) Phân loại và phân chia

Phân loại các bản vá dựa trên người dùng/nhóm, thiết bị, ứng dụng và loại hệ điều hành. Khi các bản vá đã được phân loại, việc lập kế hoạch cho công việc triển khai sẽ dễ dàng hơn. Các bản vá có thể được theo dõi và xác minh mà không bỏ sót bất kỳ thiết bị nào. Xác định và phân tách các bản vá bảo mật khỏi các bản vá không bảo mật.

c) Ưu tiên và triển khai

Ưu tiên các bản vá bảo mật quan trọng hơn các bản vá không bảo mật. Tạo một công việc cập nhật bao gồm thời gian triển khai và lịch khởi động lại. Nếu cần, phân công kỹ thuật viên cho các công việc hoặc nhóm thiết bị cụ thể để triển khai nhanh hơn và tăng hiệu quả.

-

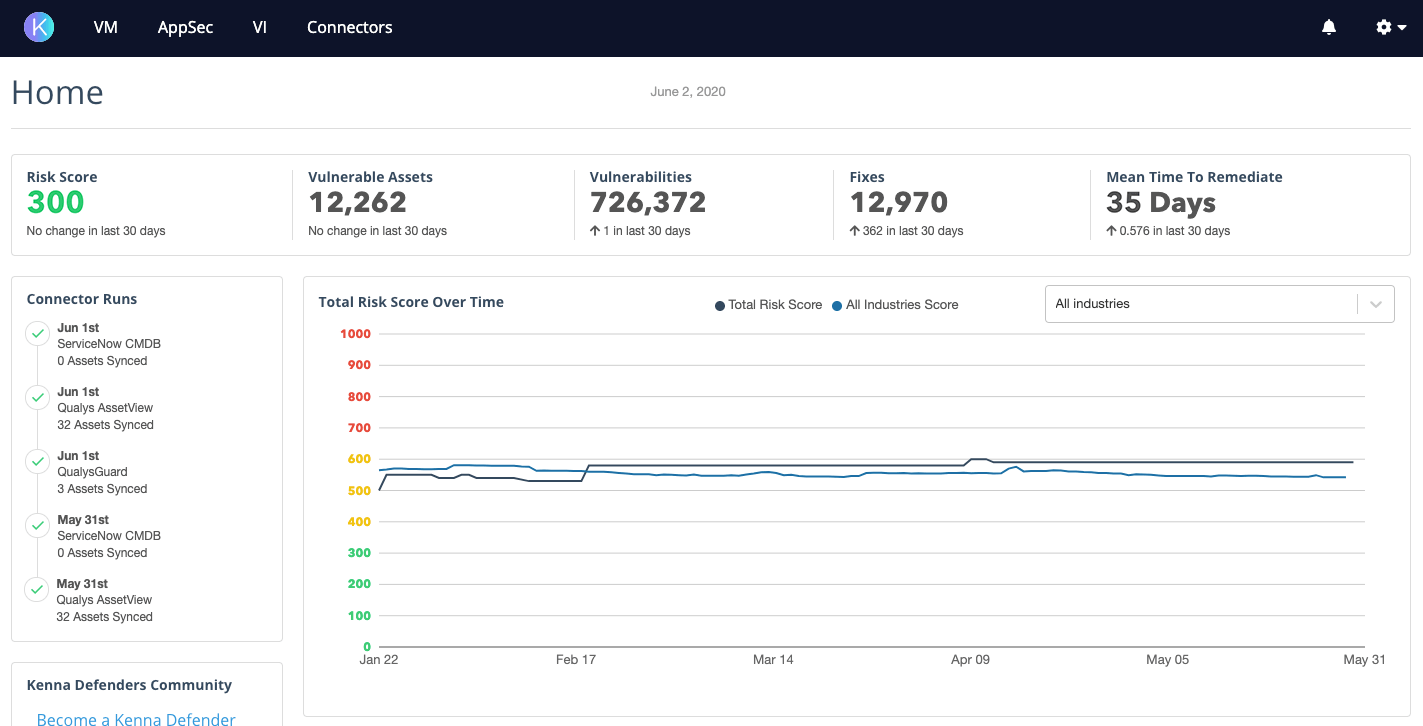

Ưu tiên các bản vá một cách chính xác dựa theo nhiều yếu tố

Các lỗ hổng ở cùng một mức độ nghiêm trọng không nhất thiết phải gây ra cùng một mức độ rủi ro. Các đánh giá mức độ nghiêm trọng và điểm CVSS (hệ thống điểm lỗ hổng chung) cho người dùng một ý tưởng sơ bộ về rủi ro, nhưng đó không phải là toàn bộ bức tranh.

Đánh giá rủi ro thực sự của một lỗ hổng liên quan đến nhiều yếu tố:

– Độ dễ dàng trong việc khai thác lỗ hổng (các tác động kỹ thuật)

– Việc khai thác lỗ hổng hiện tại

– Số ngày lỗ hổng vẫn chưa được vá (nhiều ngày = rủi ro cao hơn)

– Số lượng thiết bị đã báo cáo có lỗ hổng và ảnh hưởng đến doanh nghiệp trong trường hợp có một cuộc tấn công tiềm năng

Thông tin công khai chỉ có thể cung cấp cho người dùng một lượng thông tin nhất định. Đánh giá rủi ro thủ công mất rất nhiều thời gian và công sức. Độ chính xác và thông minh của công cụ cập nhật là rất quan trọng để nhanh chóng tìm ra rủi ro thực sự đối với bề mặt tấn công của tổ chức.

-

Tối đa hóa tốc độ triển khai

Theo một cuộc khảo sát, đã có sự gia tăng 24% trong chi tiêu hàng năm cho phòng ngừa, phát hiện và khắc phục vào năm 2019 so với năm 2018. Tuy nhiên, thời gian trung bình để triển khai một bản vá quan trọng vẫn là 12 ngày do dữ liệu bị phân tán và sự phối hợp kém trong tổ chức.

Tốc độ triển khai hiện nay trở nên quan trọng hơn bao giờ hết. Theo Cơ sở Dữ liệu Lỗ hổng Quốc gia (NVD) được quản lý bởi NIST, mỗi năm lại lập kỷ lục mới về số lượng lỗ hổng được công bố. Với tỷ lệ lỗ hổng được công bố ngày càng gia tăng, có nhiều “cánh cửa” mở ra cho các mối đe dọa mỗi ngày. Khắc phục lỗ hổng nhanh chóng là cách tốt nhất để đảm bảo người dùng luôn kiểm soát được các lỗ hổng và bảo mật tất cả các cổng vào có thể cho doanh nghiệp.

Một quy trình triển khai bản vá nhanh hơn có thể đạt được thông qua việc cải thiện kỹ năng, quét và phát hiện bản vá nhanh hơn, cũng như tải xuống và triển khai tự động. Việc triển khai nhanh chóng đảm bảo có ít bản vá hơn để người dùng có thể đánh giá và ưu tiên trong mỗi chu kỳ.

-

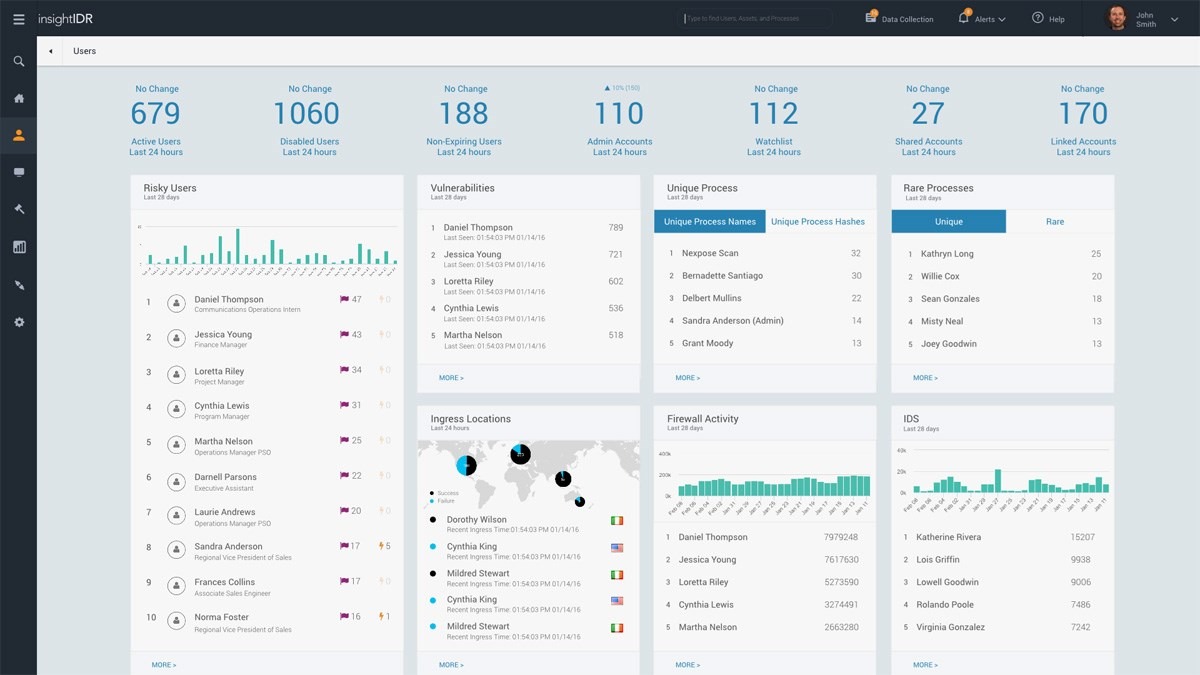

Tập trung hóa và tự động hóa quản lý bản vá

Trong một cuộc khảo sát dành cho các chuyên gia CNTT, 88% người được hỏi cho biết đội ngũ của họ không hoàn toàn chịu trách nhiệm về việc vá lỗ hổng và họ phải phối hợp với các đội khác. Việc sử dụng nhiều công cụ cập nhật tạo ra dữ liệu bị phân tán và dẫn đến sự phối hợp kém và những nỗ lực không liên kết.

Một quyết định thông minh là tập trung hóa quản lý bản vá với một công cụ cập nhật toàn diện hỗ trợ tất cả các hệ điều hành và ứng dụng của bên thứ ba. Bằng cách này, dữ liệu bị phân tán sẽ được tránh, và tất cả các nhiệm vụ đánh giá rủi ro và cập nhật sẽ được thực hiện bằng một công cụ duy nhất.

Trong cùng một cuộc khảo sát, hầu hết người được hỏi đã bình chọn tự động hóa là bước tốt nhất để cải thiện quản lý bản vá của tổ chức họ. Với những thách thức ngày càng gia tăng như thiếu nhân lực và kỹ năng, chu kỳ triển khai kéo dài, đánh giá rủi ro thủ công, và mạng lưới liên tục mở rộng, tự động hóa có thể là bước tiếp theo hợp lý cho chiến lược cập nhật. Tự động hóa cho phép tài liệu hóa, thực hiện và phân tích việc cập nhật như một quy trình đã thiết lập trong tổ chức.

-

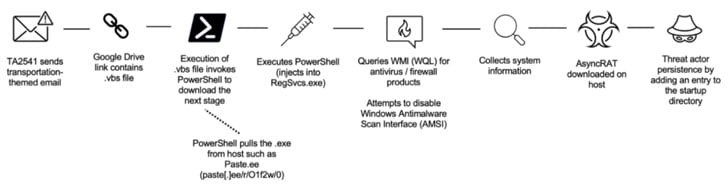

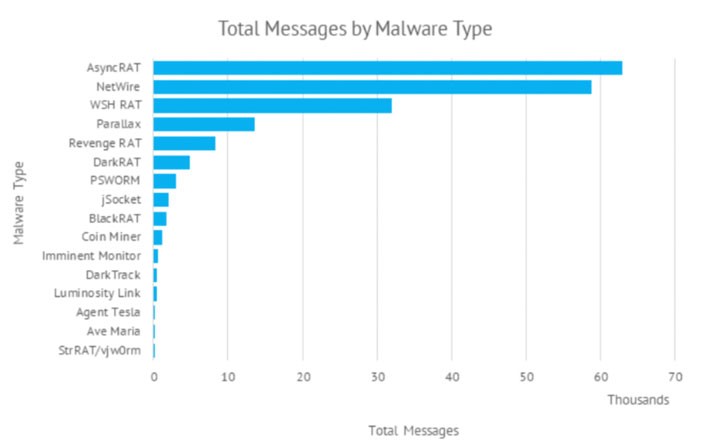

Cập nhật ứng dụng của bên thứ ba ngang bằng với hệ điều hành

Vào năm 2019, trình duyệt là các ứng dụng bị khai thác nhiều nhất, với sáu lỗ hổng zero-day được công bố công khai. Các trình phát Flash và trình đọc tài liệu cũng là các ứng dụng thường xuyên bị khai thác. Thực tế, Adobe đã phát hành bản vá cho hơn 400 CVE (các lỗ hổng và phơi bày phổ biến) vào năm 2019. Đó là một nửa số bản vá được phát hành cho các sản phẩm của Microsoft trong suốt cả năm.

Hãy thêm cập nhật của bên thứ ba vào quy trình Patch Tuesday và thực hiện việc giảm thiểu rủi ro thực sự hoàn chỉnh. Nếu có thể, hãy bao gồm các bản cập nhật firmware vào quy trình cập nhật và hoàn tất toàn bộ vòng tròn của chương trình quản lý bản vá.

-

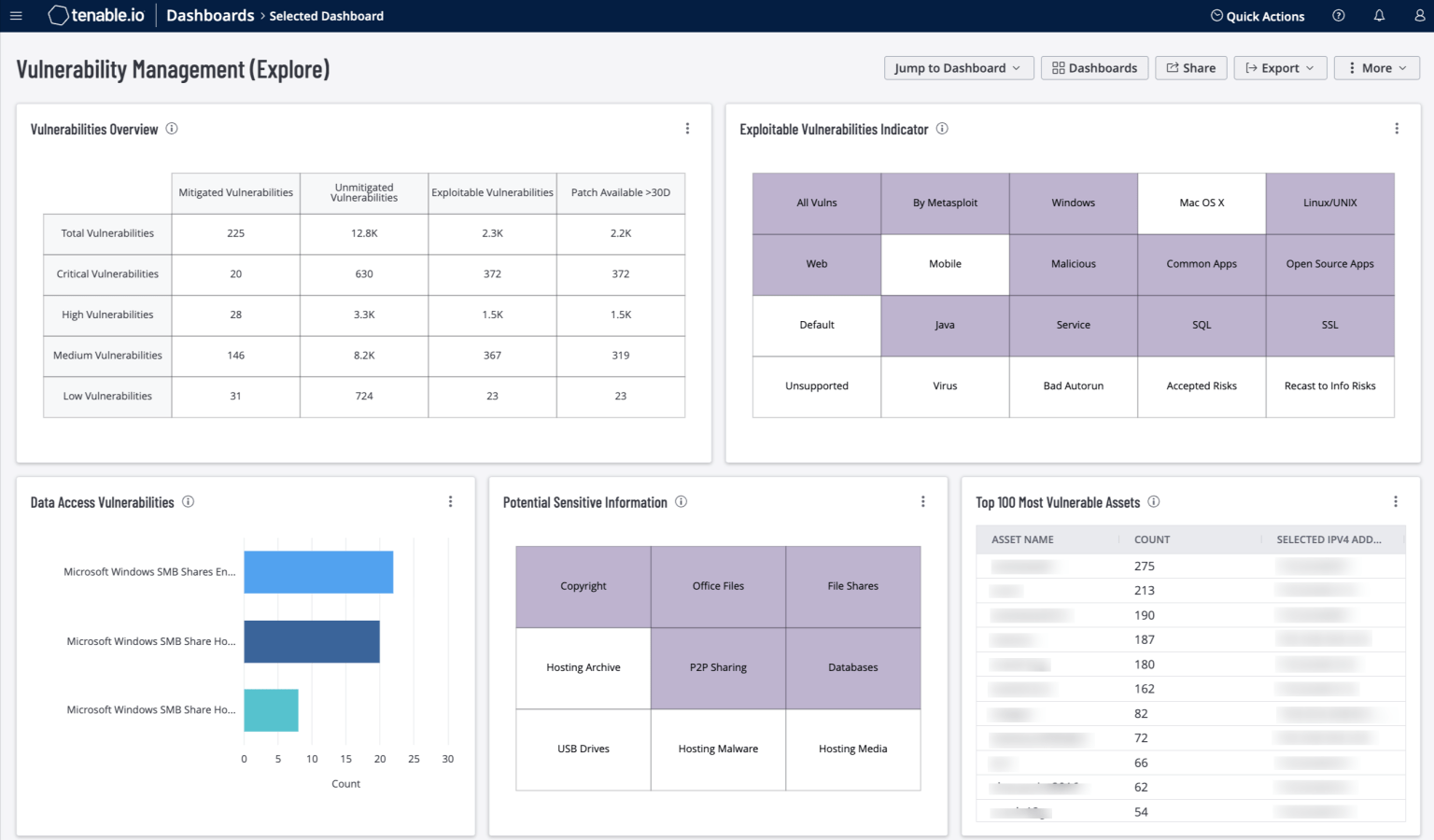

Tích hợp với quản lý lỗ hổng để giảm thiểu rủi ro toàn diện

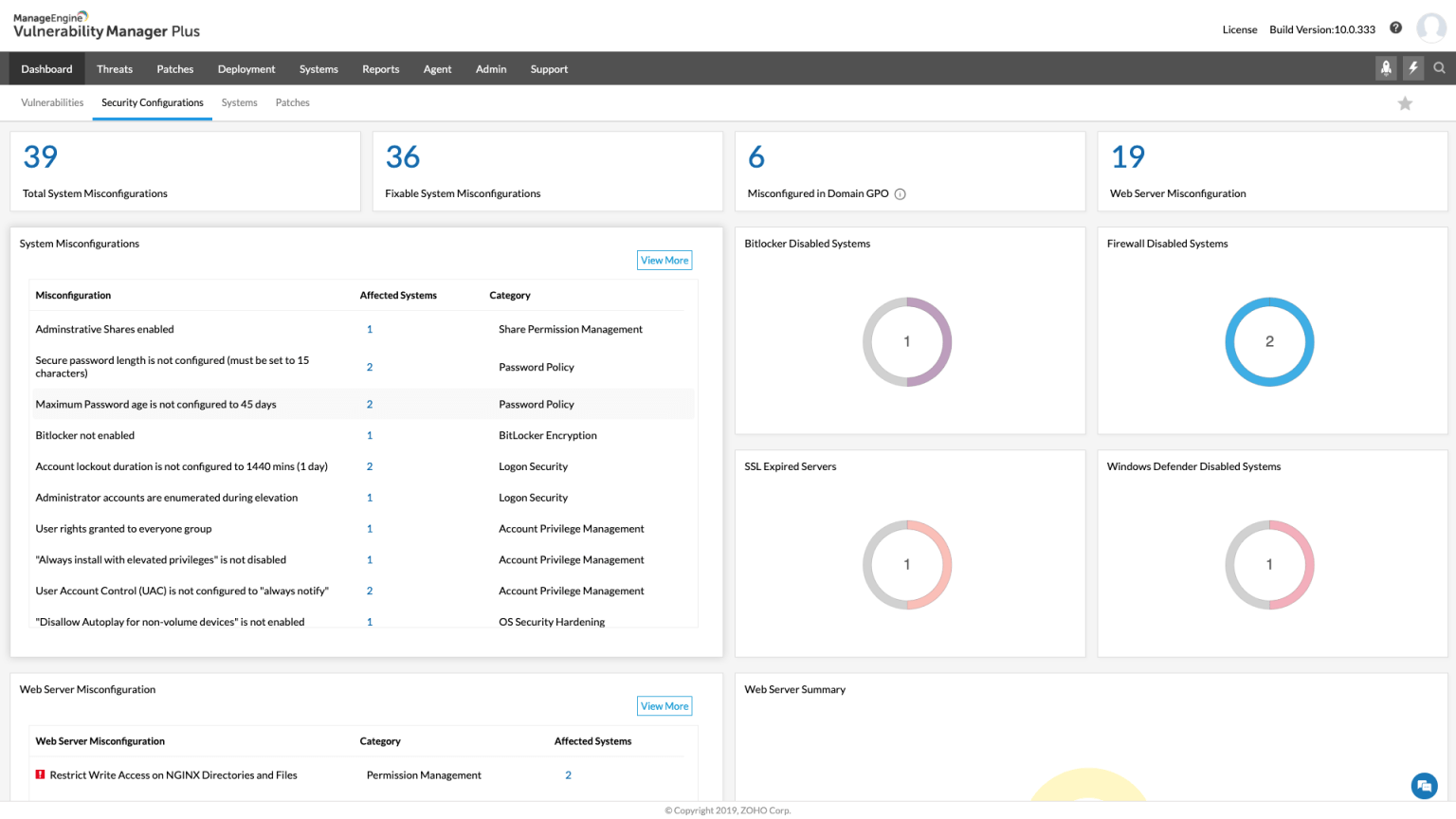

Nhu cầu chính của việc cập nhật phần mềm là khắc phục các lỗ hổng. Vì vậy, có thể nói rằng quản lý bản vá thuộc về một tập hợp con của quản lý lỗ hổng. Quản lý lỗ hổng không chỉ là việc cập nhật. Nó liên quan đến một chương trình đánh giá rủi ro toàn diện và liên tục phát hiện các lỗ hổng dưới dạng các cổng mở, cấu hình hệ thống sai, cài đặt registry, và nhiều hơn nữa.

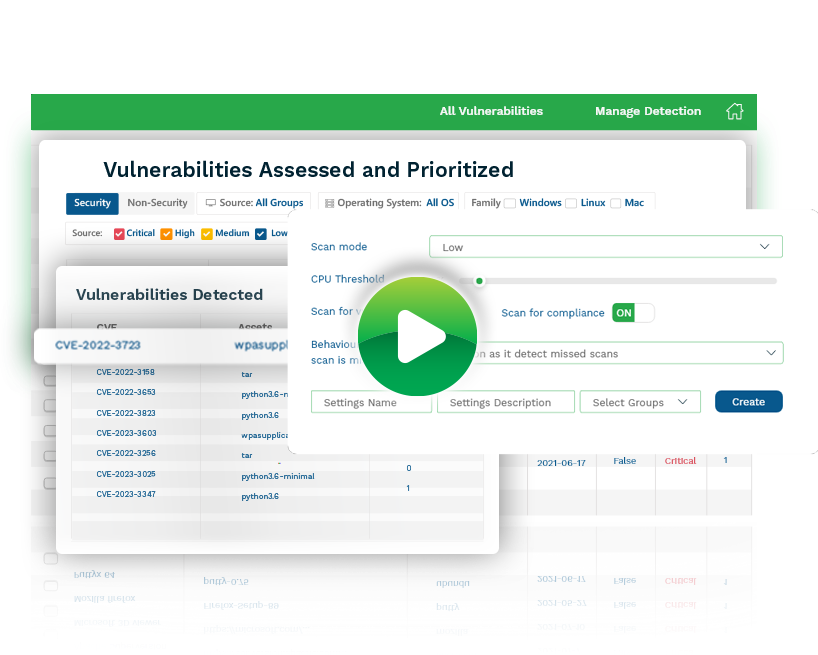

Một cơ sở dữ liệu lỗ hổng như SCAP feed chứa hàng nghìn lỗ hổng được công bố công khai. Một công cụ quét lỗ hổng phát hiện tất cả các loại lỗ hổng ở các điểm cuối. Bằng cách cập nhật hoặc thay đổi cài đặt hệ thống từ xa, các lỗ hổng được giảm thiểu.

Một công cụ tích hợp giữa quản lý lỗ hổng và quản lý bản vá cung cấp cho người dùng một quy trình giảm thiểu rủi ro chuẩn hóa có thể mở rộng cùng với sự phát triển của các điểm cuối doanh nghiệp. Tuy nhiên, các nhóm CNTT có thể dễ dàng áp dụng một công cụ duy nhất để thực hiện quản lý lỗ hổng và cập nhật song song.

-

Lên kế hoạch khôi phục khi cần

Đôi khi, một bản vá, mặc dù đã được kiểm tra và xác minh, có thể không tương thích trên một số thiết bị, dẫn đến thời gian ngừng hoạt động. Để tránh thời gian ngừng hoạt động do các bản vá không tương thích, một kế hoạch khôi phục là cần thiết để xóa bản vá và khôi phục phần mềm về phiên bản ổn định trước đó. Bạn cũng có thể phát triển một kế hoạch để thực hiện và chạy các lệnh để khôi phục các bản vá từ các điểm cuối.

Một số công cụ cập nhật có tính năng khôi phục được tích hợp sẵn. Quản trị viên chỉ cần khôi phục bản vá từ xa bằng một cú nhấp chuột duy nhất và sau đó khôi phục lại chức năng của thiết bị hoặc ứng dụng.

-

Thực hiện các biện pháp phòng ngừa cho các điểm cuối miễn trừ bản vá

Đôi khi, các bản vá có thể không được triển khai do nhiều lý do như máy chủ của nhà cung cấp không khả dụng hoặc cấu hình sai ở các điểm cuối. Hãy khắc phục các bản vá không thành công, cố gắng tìm ra nguyên nhân gốc rễ và triển khai bản vá.

Nếu bản vá vẫn không được triển khai, người dùng phải thực hiện các biện pháp khác để đảm bảo rằng một tác nhân đe dọa tiềm năng không phát hiện và khai thác lỗ hổng. Hãy cắt ứng dụng khỏi mạng và đảm bảo rằng nó không mở cho các cuộc tấn công. Lúc này người dùng có thể:

– Cho phép các ứng dụng trong danh sách trắng và chỉ chạy các tệp thực thi được phép

– Giới hạn quyền người dùng/grp cho ứng dụng

– Cắt quyền truy cập internet đối với ứng dụng

Tầm quan trọng của việc cập nhật phần mềm doanh nghiệp đang gia tăng theo cấp số nhân. Mỗi năm, ngày càng nhiều lỗ hổng và bản vá được công bố, làm cho việc quản lý bản vá trở nên phức tạp hơn cho các quản trị viên CNTT. Hãy làm theo những phương pháp tốt nhất này để có một quy trình quản lý bản vá suôn sẻ và giảm thiểu rủi ro cho tổ chức.

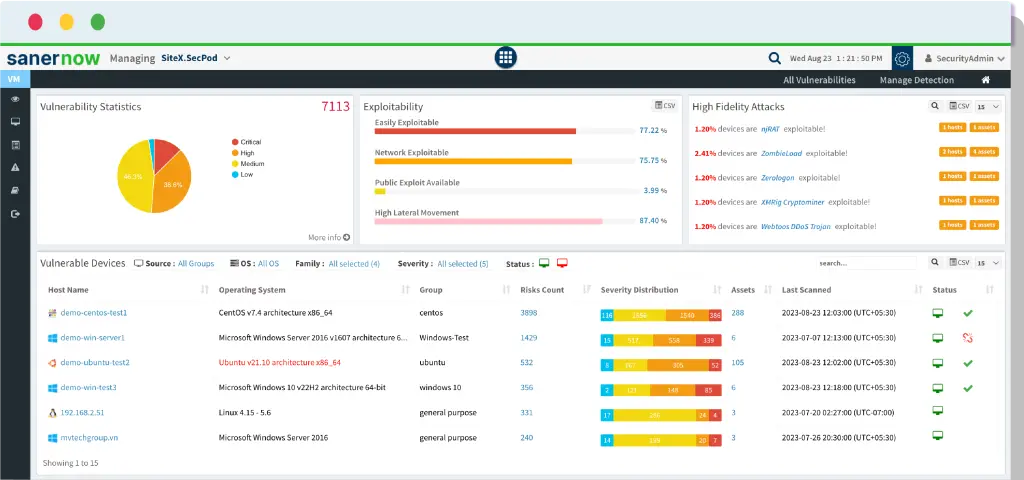

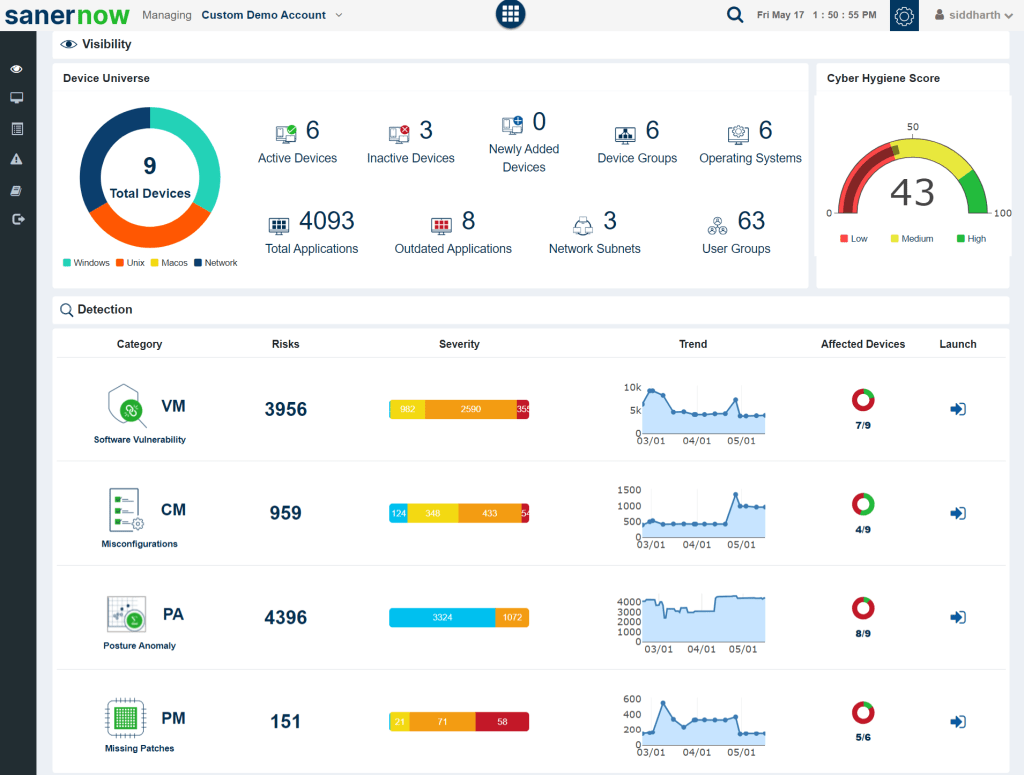

SanerNow Patch Management là một công cụ cập nhật hoàn toàn tự động, dựa trên đám mây, hỗ trợ tất cả các hệ điều hành (Windows, Mac, Linux), nhiều ứng dụng của bên thứ ba và firmware. Người dùng có thể thấy những phương pháp tốt nhất này được áp dụng và triển khai ngay lập tức trong hệ thống bảo mật của bạn.

Hiện nay, Lac Hong Tech là đơn vị chuyên tư vấn và triển khai SanerNow Patch Management của Hãng bảo mật Secpod. Để được hỗ trợ trực tiếp vui lòng liên hệ Tổng đài: 1900 68 24.