Các giải pháp quản lý lỗ hổng và bản vá ngày càng trở nên phổ biến vì số lượng lỗ hổng phần mềm và ứng dụng đòi hỏi phải sửa chữa đã làm các nhóm CNTT và quản lý bảo mật bị quá tải. Các giải pháp thường là được cung cấp dưới dạng dịch vụ quản lý bản vá (Service) sẽ giúp làm giảm và loại bỏ các lỗ hổng, tích kiệm thời gian và quản lý việc cập nhật phần mềm và ứng dụng. Các dịch vụ này cũng có thể khám phá tài sản CNTT và đưa ra các ưu tiên bản vá để đảm bảo rằng các rủi ro lớn được giải quyết mà không bị bỏ sót. Bài viết này chúng tôi sẽ đưa gia 10 nhà cung cấp dịch vụ quản lý bản vá và lỗ hổng tốt nhất hiện nay.

1.Quest

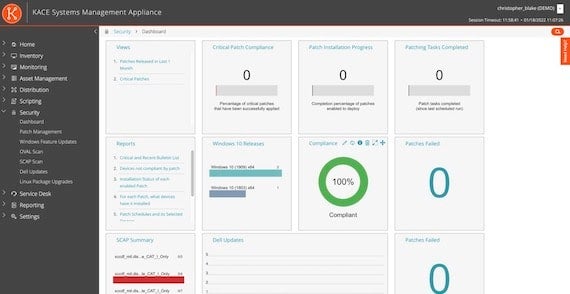

Quest cung cấp một số tùy chọn dịch vụ quản lý bản vá như một phần của công cụ quản lý hệ thống KACE. Được thiết kế để tự động hóa, đơn giản hóa và bảo mật các hoạt động trên môi trường vật lý, máy ảo và đám mây. KACE giúp tổ chức quản lý và bảo mật cơ sở hạ tầng CNTT, cung cấp khả năng hiển thị, kiểm soát và quản lý endpoint.

Dịch vụ bảo vệ endpoint được quản lý bởi KACE cung cấp quản lý tài sản và bản vá trong số các dịch vụ cho các thiết bị Windows, Linux và MacOS. Giải pháp này phù hợp nhất cho những doanh nghiệp muốn hợp lý hóa việc quản lý endpoint của họ trên toàn bộ hệ thống, quản lý tài sản IT, tuân thủ chính sách bảo mật

Tính năng chính

- Tự động hóa và tuân thủ bản vá

- Hỗ trợ kiểm soát tập trung

- Bán vá phân tán, bán vá cho các bên ứng dụng thứ ba

- Hỗ trợ tích hợp và sao lưu, khôi phục từ đám mây

- Triển khai dịch vụ dưới dạng BaaS, DRaaS và Microsoft 365

Ưu điểm

- Dễ dàng thiết lập

- Triển khai bản vá tự động

- Ưu tiên bản vá

- Kiểm tra cập nhật bản vá

2.Syxsense Active Manage

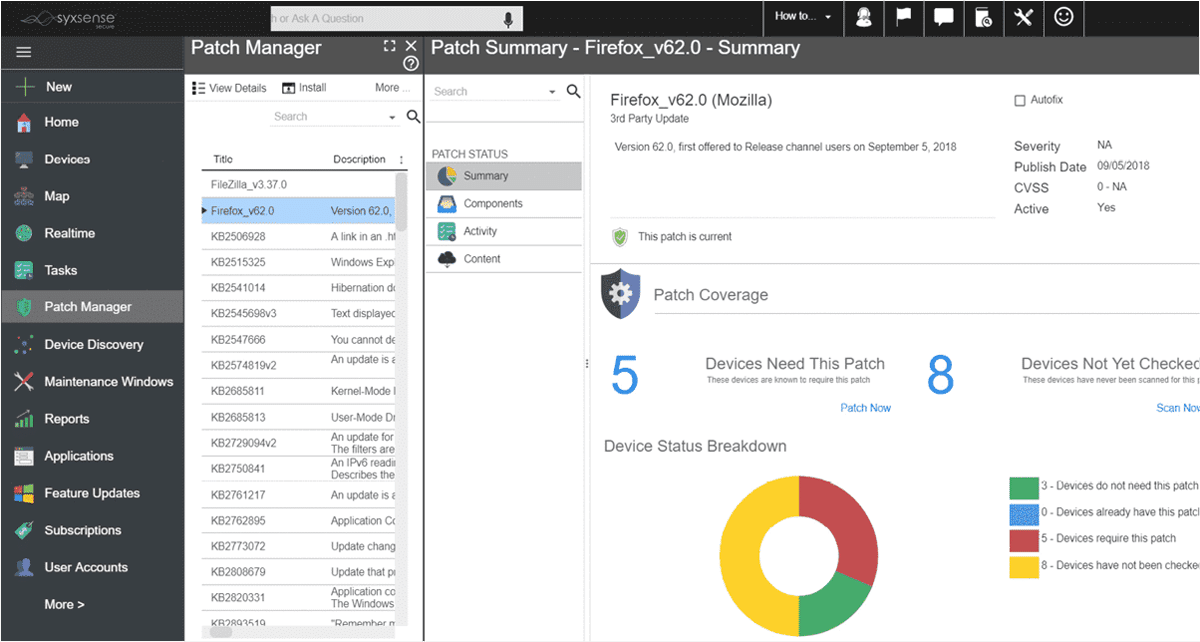

Syxsense Active Manage là giải pháp quản lý CNTT dựa trên đám mây cho phép các doanh nghiệp xác định, giá sát và quản lý tất cả các tài sản CNTT và endpoint của họ trong một nền tảng tập trung.

Syxsense cung cấp phiên bản được quản lý của sản phẩm quản lý bản vá bao gồm phạm vi 24/24. Dịch vụ quản lý bản vá cung cấp dịch vụ khám phá, kiểm tra và quản lý bản vá trên các thiết bị Windows, Mac và Linux.

Các tính năng chính

- Quét và xác định các bản vá hàng đầu trên ôi trường của khách hàng

- Thực hiện các thử nghiệm trong môi trường của hệ thống khách hàng

- Cung cấp kế hoạch trong quá trình đưa vào sử dụng với phạm vi của dịch vụ và lỗi được ghi lại

- Thực hiện các thử nghiệm trong môi trường của khách hàng trên hệ thống thử nghiệm tương ứng

- Triển khai các bản vá theo lịch trình thiết lập

- Triển khai bản vá và lỗi zero-day trong vòng 7 ngày

- Cung cấp bản vá và khôi phục trong trường hợp bản vá lỗi

- Thay thế bản vá bằng các bản cập nhật mới nhất trong phiên bản phát hành

Ưu điểm

- Trực quan và có thể tùy chỉnh

- Đội ngũ hỗ trợ hiệu quả

- Quản lý người dùng

- khắc phục tự động thông qua tập lệnh tự động

- Chức năng cập nhật từ xa

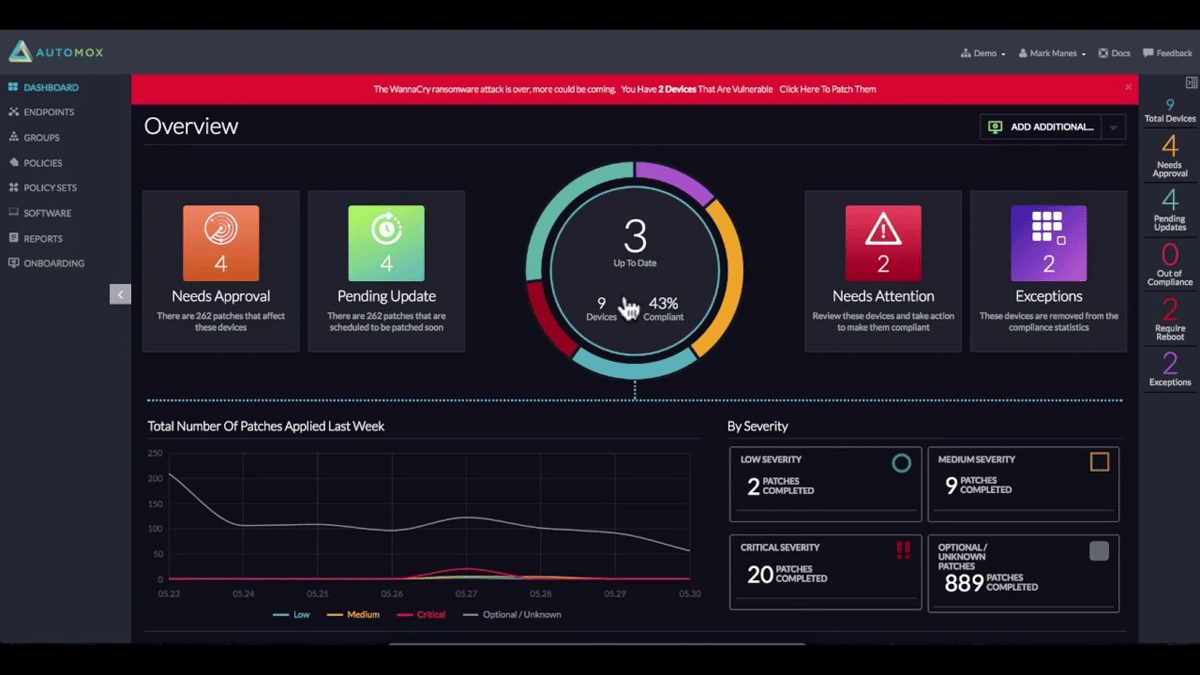

3.Automox

Automox là giải pháp quản lý bản vá và bảo mật điểm cuối đa nền tảng. Giải pháp này tự động hóa việc cung cấp bản vá, cấu hình và quản lý các endpoint của tổ chức bật kể vị trí hoặc tên miền.

Automox cho phép quản trị viên cập nhật bản vá, bảo mật và kiểm tra tất cả các theiets bị Windows, MacOS và Linux trên một giao diện duy nhất. Giải pháp này cũng cung cấp thông tin chi tiết về trạng thái endpoint của tổ chức, giúp quản trsi viên xác định và giải quyết mọi rủi ro bảo mật tiềm ẩn một cách nhanh chóng.

Các tính năng chính

- Kết nói liên tục các endpoint, lưu trữ đám mây và quản lý từ xa

- Tự động vá lỗi liên tục cho các hệ điều hành và ứng dụng bên thứ 3

- Automox tạo các tác vụ tùy chỉnh bằng cách sử dụng các tập lệnh bất kỳ trên các thiết bị quản lý

- Quản lý cấu hình máy chủ cho tất cả các thiết bị được quản lý

- Tự động thực hiện vá lỗi, cấu hình và triển khai

Ưu điểm:

- Giá cả minh bạch

- dễ sử dụng

- Cơ sở nền tảng tốt

- Cung cấp dùng thử miễn phí 2 tuần

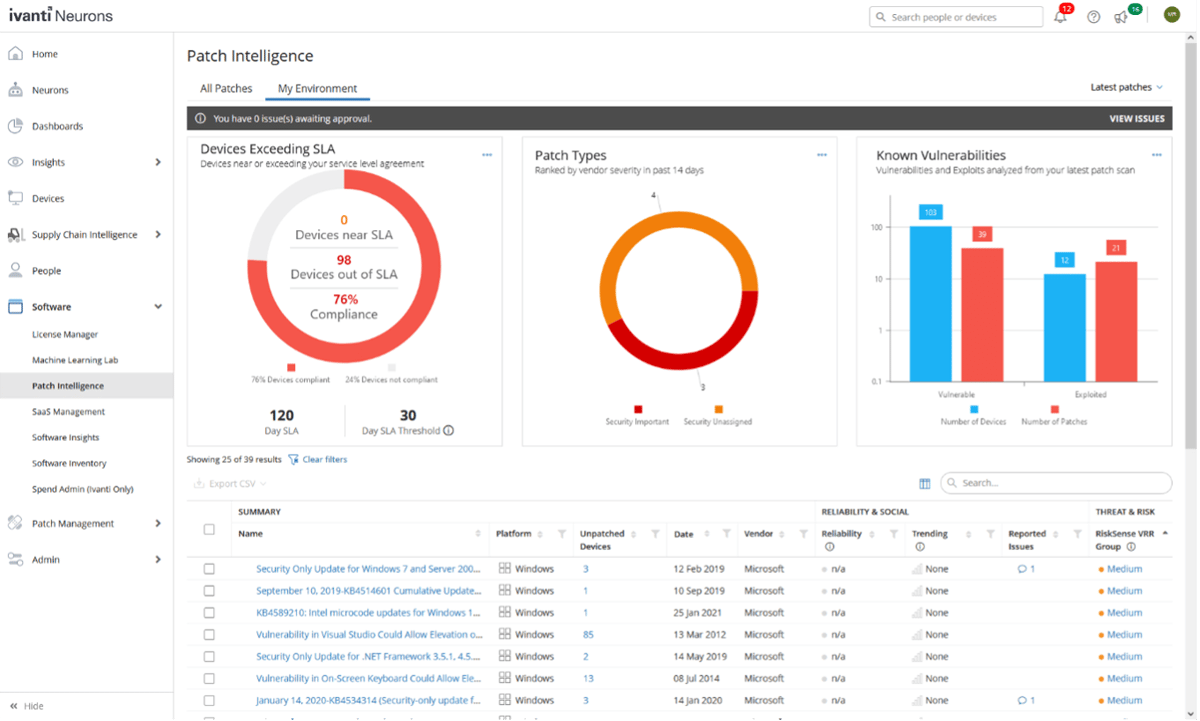

4.Ivanti

Ivanti Neurons là giải pháp quản lý bản vá dựa trên đám mây giúp tổ chức tự động hóa quy trình hệ thống và ứng dụng của họ với các bản vá và bản sửa lỗi bảo mật mới nhất. Giải pháp này cung cấp khả năng hiển thị vào quy trình vá lỗi, cho phép các tổ chức xác định, ưu tiên và triển khai các bản vá lỗi một cách nhanh chóng và chính xác.

Giải pháp này cũng cung cấp khả năng khám phá tài sản, thông tin tình báo về bản vá lỗi và thông tin chi tiết về triển khai. Cho phép các tổ chức chủ động tiếp cận để giảm thiểu rủi ro tấn công mạng. Ngoài ra, Ivanti Neurons tích hợp với các giải pháp khác, cung cấp cho khách hàng cá giải pháp quản lý khách hàng toàn diện.

Tính năng chính

- Sử dụng thông tin tình báo về mối đe dọa và bối cảnh để cho phép khắc phục theo thứ tự ưu tiên.

- Sử dụng hệ thống đánh giá rủi ro thay vì dựa vào điểm CVSS

- Cho phép khám phá và hiển thị tất các endpoint trong hệ thống

- Phân phối các bản vá đã được thử nghiệm tới hàng nghìn máy trong vài phút

- Ưu tiên khắc phục dựa trên rủi ro tiềm ẩn

Ưu điểm:

- Quản lý endpoint

- Thiết lập bản vá theo lịch trình

- Giao diện người dùng trực quan

- Dùng thử miễn phí có thể lên tới 60 ngày

5.Foresite Cybersecurity

Foresite Cybersecurity là giải pháp quản lý bản vá và toàn diện được thiết kế để doanh nghiệp luôn được cập nhật và bảo mật an ninh mạng trên toàn bộ các thiết bị và ứng dụng. Giải pháp này cung cấp cho tổ chức vá lỗi tự động, dò quét lỗ hổng, giám sát và khắc phục mối đe dọa chưa được xác định.

Foresite cũng cho phép các tổ chức quản lý tập trung việc vá lỗi mạng của họ từ máy chủ đến các endpoint. Giải pháp này cũng bao gồm báo cáo và phân tích đến giúp các tổ chức xác định và giải quyết các lỗ hổng bảo mật. Dịch vụ của Foresite tự động hóa việc quản lý bản vá và giảm rủi ro bảo mật bằng cách xác định các hệ thống không tuân thủ và giảm thời gian vá lỗi.

Các tính năng

- Luôn cập nhật tất cả các hệ thống, hệ điều hành và các ứng dụng bên thứ 3

- Hoạt động trong các môi trường không thống nhất, bao gồm Linux, Unix, MacOS, Windows và các endpoint

- Có thể triển khai có hoặc không có tác nhân

- Cung cấp bản vá tự động và liên tục

- Cung cấp bản vá ngoài tuyến cho các môi trường bị ngắt kết nối

Ưu điểm:

- Báo cáo tùy chỉnh

- Phát hiện và phản hồi 24/7 và khắc phục vi phạm nhanh chóng

- Hỗ trợ hơn 260 khuôn khổ bảo mật bao gồm NIST, PCI, CMMC và HIPAA

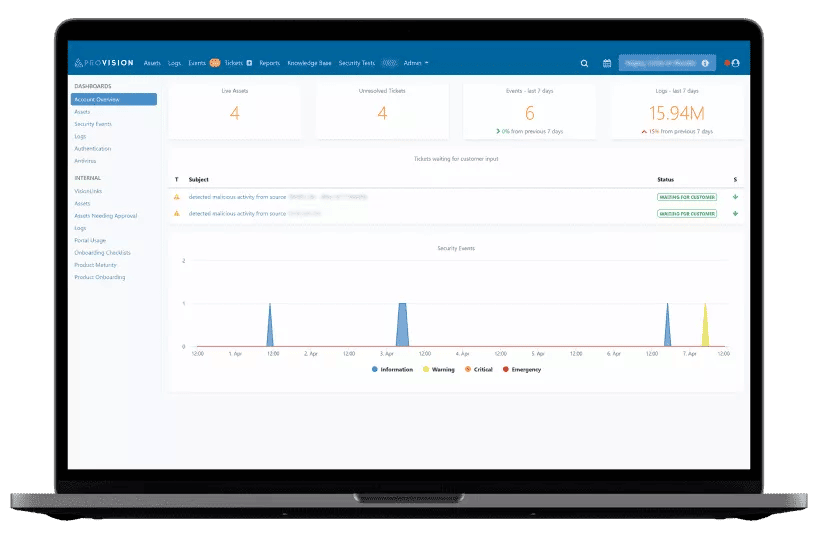

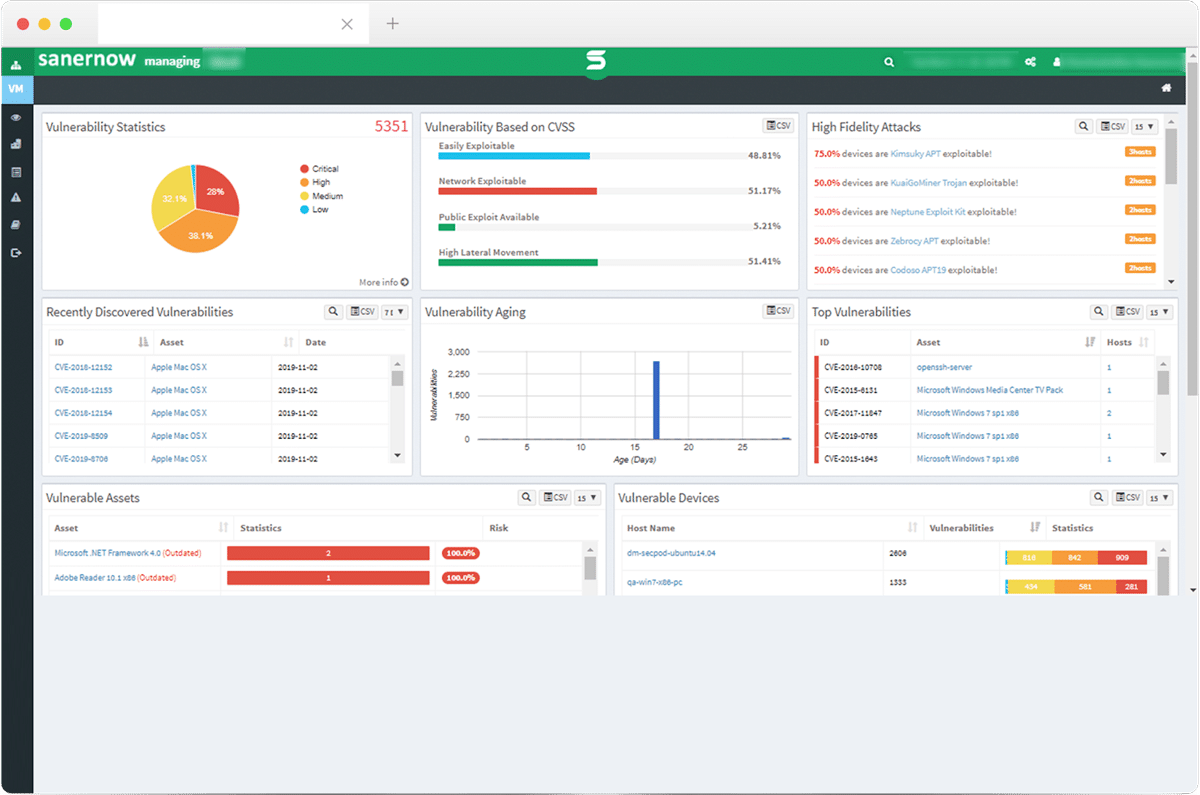

6.Secpod SanerNow

Secpod SanerNow tự động hóa toàn bộ quy trình quản lý bản vá, từ quét và xác định các mối đe dọa và lỗ hổng đến thử nghiệm, ưu tiên và triển khai các bản vá.

SanerNow hỗ trợ vá các ứng dụng các bên thứ ba và tất cả các hệ điều hành cính, chẳn hạn như Windows, MacOS và Linux. Được thiết kế để triển khai nhẹ nhàng và không gây gián đoạn cho người dùng. Đảm bảo rằng tất cả các hoạt động khắc phục lỗ hổng diễn ra ở chế độ nền. Các bản vá được thử nghiệm trước khi nó được cung cấp trong vòng 24 sau khi nhà cung cấp phát hành.

Các tính năng chính

- Cấu hình quy trình làm việc đầu cuối để vã lỗi tự đồng nhằm triển khai các bản vá lỗi nhanh hơn

- Làm cho quá trình quét bản vá trở thành một quá trình liên tục

- Tạo môi trường thử nghiệm và kiểm tra các bản vá mới để xác minh khả năng tương thích

- Triển khai các bản vá trên các thiết bị một cách nhất quán và quản lý các bản vá đám mây tập trung

- Hỗ trợ quay lại phiên bản cũ trên các thiết bị endpoint

- Đánh giá các bản ván ưu tiên theo mức mức độ nghiêm trọng

- Sửa lỗi cấu hình sai và đạt được tuân thủ theo tiêu chuẩn quy định

Ưu điểm:

- Dễ dàng thiết lập và thân thiện với người dùng

- Quản lý bản vá tập trung của bên thứ ba và nhiều hệ điều hành

- Quản lý lỗ hổng, giảm thiểu bề mặt tấn công

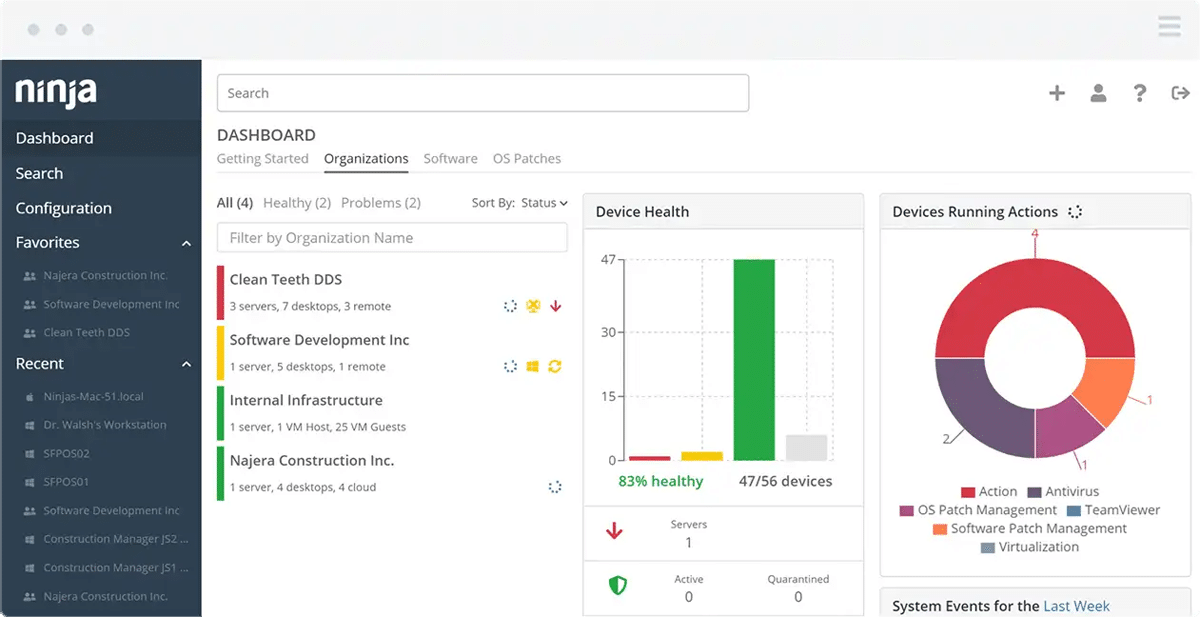

7.NinjaOne

Trước đây là NinjaRMM, NinjaOne có thể vá các endpoint dựa trên thười gian triển khai hoặc dựa trên nhiều danh mục khác nhau. Việc kết hợp điều khiển từ xa, chống virut như một phần giải pháp.

Giải pháp quản lý các bản vá và tự động cung cấp cho doanh nghiệp một cách toàn diện về quản lý an toàn theo quy trình vá lỗi. Tự động toàn bộ quy trình từ quản lý bản vá, quét và xác định các bản vá lỗi, tải xuống, thử nghiệm và triển khai nhằm khắc phục lỗ hổng. NinjaOne đơn giản hóa việc vá lỗi bằng việc cung cấp chi tiết tình trạng tuân thủ bản vá, triển khai bản vá lỗi không thành công và các lỗ hổng endpoint phát hiện.

Tính năng chính

- Cung cấp bản vá cho các thiết bị Windows, MacOS, Linux

- Bản vá cung cấp trên 140 ứng dụng phổ biến của bên thứ ba

- Kiểm soát các tùy chọn cấu hình và bản vá chi tiết

- Tự quét bản vá, phê duyệt và thực hiện

- Theo dõi và báo cáo việc tuân thủ các bản vá

- Vá lỗi trên hệ thống đám mây hoặc máu chủ tại chỗ

Tưu điểm

- Dễ thiết lập

- Người dùng sử dụng báo cáo để theo dõi

- Hỗ trợ nhanh chóng, hiệu quả

- Giám sát từ xa máy chủ, máy trạm

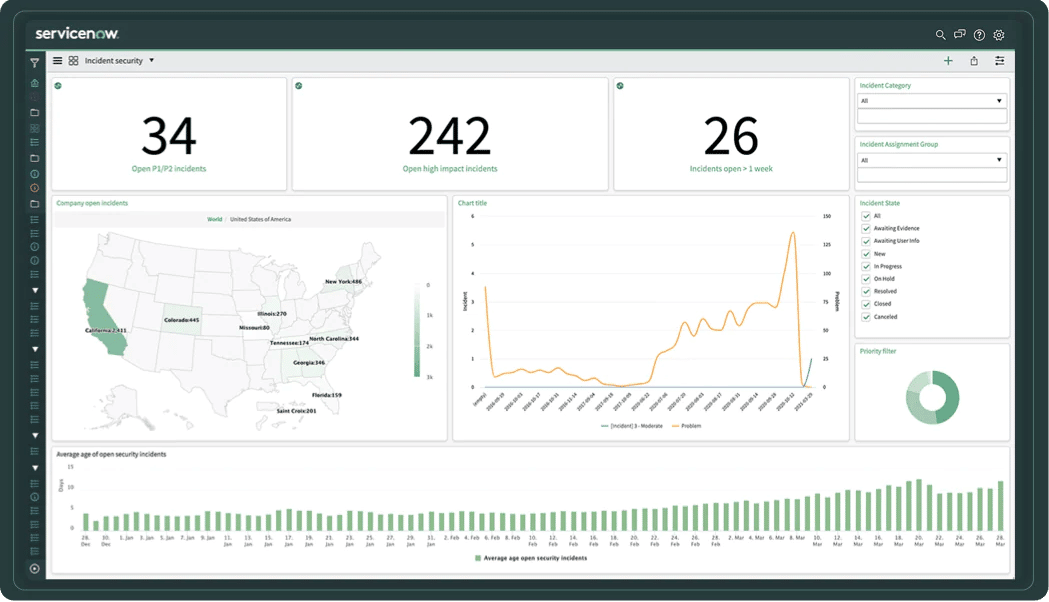

8.ServiceNow

Quản lý bản vá nằm trong nền tảng SecOps của ServiceNow, một dịch vụ quản lý SOAR và lỗ hổng là một phần của nền tảng ITSM rộng lớn của công ty bao gồm quản lý sự cố, quản lý vấn đề và thay đổi. Do đó, các tùy chọn của ServiceNow có thể hơi quá đối với một số công ty đang tìm kiếm quản lý bản vá, nhưng lại tốt cho các công ty trên một thị trường dịch vụ bảo mật.

Các tính năng chính

- Khôi phục dịch vụ nhanh hơn với tính năng định tuyến thông minh và công tác tích hợp

- XÁc định nguyên nhân gốc rễ của vấn đề và chủ động ngăn ngừa trong tương lai

- Tăng tốc thay đổi tốc độ DevOps bằng cách tự động phê duyệt trong quá trình kiểm soát

- Đem lại tầm nhìn toàn diện về cơ sở hạ tâng IT của tổ chức và đưa ra các trợ giúp chính xác nhanh chóng

Ưu điểm

- Tích hợp dễ dàng với các ứng dụng của bên thứ ba

- Nền tảng có khả năng cấu hình cao, cho phép các tổ chức tùy chỉnh để đáp ứng nhu cầu của họ

9.Kaseya

Kaseya VSA là nền tảng giám sát và quản lý từ xa (RMM) do Kaseya phát triển. Nền tảng này được thiết kế để cung cấp cho các chuyên gia và nhà cung cấp dịch vụ khả năng quản lý, giám sát và bảo trì cơ sở hạ tầng của tổ chức từ xa trên một bảng điều khiển duy nhất.

VSA cung cấp trung tâm kiểm soát mà từ đó chuyên gia có được khả năng hiển thị và kiểm soát mạng, máy tính và trung tâm dữ liệu. Nền tảng này bảo gồm quản lý bản vá, điều khiển từ xa, kiểm kê tài sản, giám sát hệ thống, báo cáo và thực thi chính sách.

Tính năng chính

- Giải quyết sự cố CNTT và tự động hóa các quy trình CNTT phổ biến, bao gồm triển khai và quản lý bản vá

- Chuẩn hóa quy trình và tự động hóa dựa trên chính sách thiết lập trước

- Đặt lịch quét hoặc vá các lỗ hổng theo các nhóm máy cụ thể

- Khám phá và quản lý tài sản CNTT của tổ chức

Ưu điểm

- Tính năng phong hú

- Quản lý nhiều thiết bị khác nhau bao gồm cả thiết bị IoT

- Hỗ trợ môi trường on-prem, cloud và kết hợp

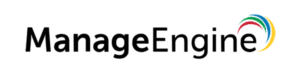

10.ManageEngine

ManageEngine là giải pháp phần mềm quản lý bản vá giúp tổ chức tự động hóa vòng đời quản lý bản vá, từ khám phá tới triển khai. Tự động hóa toàn bộ quy trình, đưa ra các đánh giá tuân thủ và báo cáo về bản vá và lỗ hổng.

Quản trị viên có thể kiểm tra, xây dựng và triển khai các bản vá trên hệ thống cùng lúc. ManageEngine cung cấp triển khai bản vá tự động cho các endpoint Windows, MacOS và Linux cho hơn 950 bản cập nhật của bên thứ 3 với hơn 850 ứng dụng.

Tính năng chính

- Quét các endpoint để phát hiện các bản vá bị thiếu

- Kiểm tra các bản vá trước khi triển khai để giảm thiểu rủi ro bảo mật

- Tự động triển khai bản vá cho các hệ điều hành và các ứng dụng của bên thứ ba

- Kiểm toán và báo cáo có thể hiển thị tất cả tài sản hoặc lỗ hổng của doanh nghiệp

- Triển khai bản vá trên các thiết bị máy tính, máy tính xách tay, máy chủ, thiết bị ngoài vùng và máy ảo từ cùng một giao diện

- Cung cấp bản vá cho các ứng dụng phổ biến như Adobe, Java, WinRar

Ưu điểm

- Cung cấp dùng thử 1 thnasg

- Xác thực hai yếu tố

- Dễ thiết lập

- Dễ sử dụng