Phụ lục

ToggleAI BI – Phần mềm phân tích dữ liệu thông minh cho doanh nghiệp hiện đại

Trong bối cảnh chuyển đổi số mạnh mẽ, dữ liệu đang trở thành tài sản cốt lõi của doanh nghiệp. Tuy nhiên, không phải doanh nghiệp nào cũng có đủ nguồn lực để khai thác dữ liệu hiệu quả. AI BI của Lạc Hồng Tech ra đời nhằm giải quyết bài toán đó – giúp doanh nghiệp phân tích dữ liệu thông minh, nhanh chóng và chính xác chỉ bằng ngôn ngữ tự nhiên.

AI BI là gì?

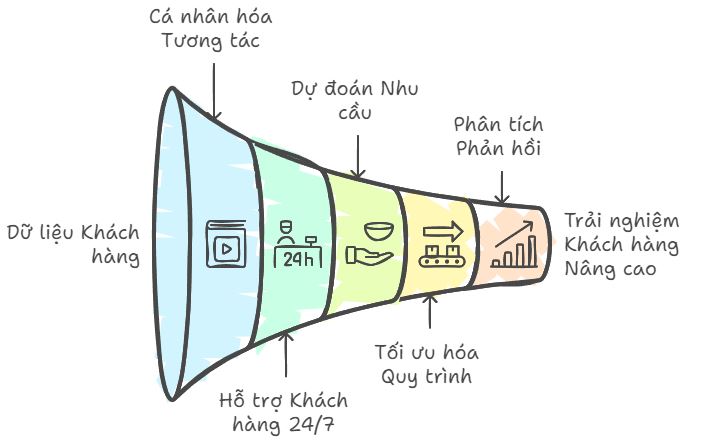

AI BI là phần mềm phân tích dữ liệu ứng dụng trí tuệ nhân tạo (AI) và công nghệ AI Agent, cho phép tự động hóa toàn bộ quy trình:

Thu thập dữ liệu

Phân tích và tổng hợp

Trực quan hóa báo cáo

Tư vấn và hỗ trợ ra quyết định

Người dùng không cần biết lập trình SQL, không cần sử dụng các công cụ BI phức tạp, chỉ cần đặt câu hỏi bằng tiếng Việt hoặc tiếng Anh, AI BI sẽ tự động xử lý và trả về kết quả phù hợp.

Những ưu điểm nổi bật của phần mềm AI BI

🔹 Kết nối đa nguồn dữ liệu doanh nghiệp

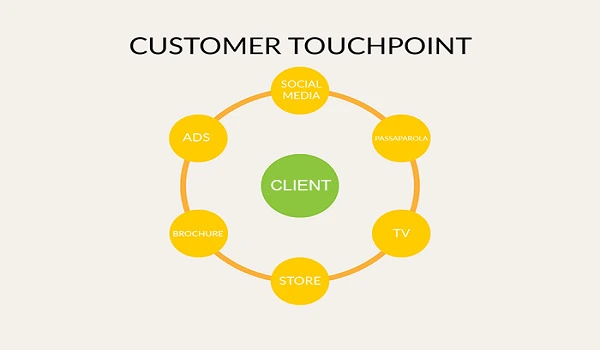

AI BI có khả năng tích hợp linh hoạt với nhiều hệ thống:

ERP, CRM

Kế toán, Marketing

Kho dữ liệu, Excel, Database

Dữ liệu được đồng bộ tự động, đảm bảo tính nhất quán và cập nhật liên tục.

🔹 Phân tích dữ liệu theo thời gian thực

AI Agent hoạt động như trợ lý dữ liệu 24/7, chủ động kết nối và khai thác dữ liệu theo thời gian thực, giúp doanh nghiệp nắm bắt tình hình nhanh và chính xác.

🔹 Báo cáo động – trực quan – linh hoạt

Không cần thiết kế dashboard trước

Tự động tạo biểu đồ, bảng số liệu theo từng truy vấn

Trực quan, dễ hiểu cho cả lãnh đạo và nhân viên

🔹 Giao tiếp bằng ngôn ngữ tự nhiên

AI BI hỗ trợ:

Hỏi – đáp bằng tiếng Việt và tiếng Anh

Hội thoại nhiều lớp, hiểu ngữ cảnh

Khai thác dữ liệu dễ dàng như trò chuyện

🔹 Ai cũng có thể sử dụng

Từ lãnh đạo đến nhân viên đều có thể sử dụng AI BI:

Không yêu cầu kiến thức BI chuyên sâu

Không cần lập trình SQL

Giảm phụ thuộc vào Data Analyst

🔹 Tiết kiệm thời gian và chi phí

AI BI giúp doanh nghiệp:

Giảm hàng trăm giờ làm báo cáo thủ công

Giảm chi phí nhân sự BI

Rút ngắn thời gian ra quyết định

Lợi ích khi doanh nghiệp triển khai AI BI

✅ Phân tích chính xác và nhanh chóng

Hệ thống loại bỏ sai sót và yếu tố chủ quan của con người, đảm bảo kết quả phân tích chính xác và nhất quán.

✅ Khai thác insight chuyên sâu

AI BI có khả năng phát hiện insight ẩn trong dữ liệu, hỗ trợ dự báo và đề xuất giải pháp phù hợp với từng mô hình kinh doanh.

✅ Chủ động và liên tục học hỏi

Hệ thống liên tục thu thập dữ liệu và học tăng cường (expert-in-the-loop), giúp chất lượng phân tích ngày càng tốt hơn.

✅ Tăng doanh thu – tối ưu chi phí

Dữ liệu được phân tích giúp doanh nghiệp:

Xây dựng chiến lược marketing hiệu quả

Quản lý tồn kho tối ưu

Dự báo tăng trưởng chính xác

Nâng cao hiệu suất vận hành

Ứng dụng AI BI trong doanh nghiệp

📊 Phân tích hoạt động kinh doanh

Phân tích doanh thu, đơn hàng theo sản phẩm, khách hàng, khu vực, thời gian

Theo dõi hiệu suất bán hàng, chăm sóc khách hàng

Dự báo doanh thu, sản lượng, tồn kho

💰 Phân tích tài chính

Phân tích chi phí, lợi nhuận, dòng tiền

So sánh báo cáo tài chính giữa các kỳ

Phát hiện chi phí và biên lợi nhuận bất thường

🔧 Phân tích theo nhu cầu riêng

Xây dựng mô hình phân tích theo từng bài toán cụ thể

Kết hợp dữ liệu kinh doanh – tài chính – nhân sự – marketing

Mô phỏng các kịch bản “What-if”

🎯 Tư vấn và hỗ trợ ra quyết định

Gợi ý phương án “Nên – Không nên” dựa trên dữ liệu

Cảnh báo sớm khi chỉ số vượt ngưỡng

Đề xuất hành động tối ưu hiệu quả vận hành

Vì sao nên chọn AI BI của Lạc Hồng Tech?

✔️ Kinh nghiệm triển khai giải pháp CNTT cho nhiều doanh nghiệp

✔️ Nền tảng AI hiện đại, dễ triển khai

✔️ Phù hợp với nhiều ngành nghề, quy mô

✔️ Đồng hành tư vấn và hỗ trợ lâu dài

👉 AI BI – Trợ lý dữ liệu thông minh giúp doanh nghiệp ra quyết định nhanh, đúng và hiệu quả.