Zero Trust là cụm từ được nhắc đến nhiều trong những năm gần đây, đặc biệt là hoạt động của doanh nghiệp. Khi ứng dụng Zero Trust tốt sẽ hạn chế được tối đa những rủi ro về an ninh mạng, đảm bảo nguồn tài nguyên về thông tin, dữ liệu trong trạng thái an toàn. Vậy thực chất Zero Trust là gì? Tại sao doanh nghiệp nên áp dụng chặt chẽ Zero Trust vào mô hình hoạt động?

Phụ lục

ToggleZero Trust là gì?

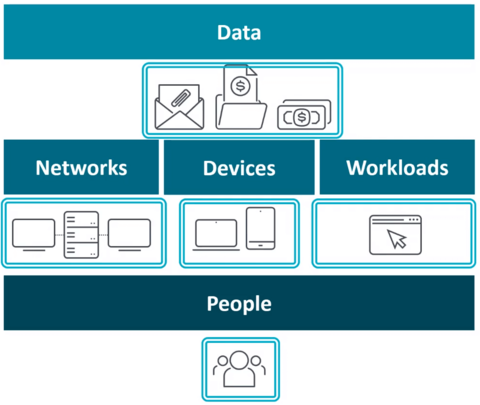

Zero Trust là một mô hình an ninh mạng dựa trên nguyên tắc “không tin tưởng bất kỳ ai”, kể cả khi họ đã ở trong mạng nội bộ của tổ chức. Thay vì giả định rằng mọi người và thiết bị bên trong mạng đều an toàn, Zero Trust yêu cầu kiểm tra và xác minh liên tục tất cả người dùng và thiết bị trước khi cho phép truy cập vào tài nguyên.

Nguyên tắc hoạt động của Zero Trust?

Zero Trust được hoạt động theo những nguyên tắc cơ bản dưới đây để đảm bảo được hệ thống an toàn thông tin của hệ thống diễn ra an toàn:

- Xác thực liên tục: Mọi yêu cầu truy cập phải được xác thực và ủy quyền trước khi cho phép truy cập.

- Giới hạn quyền truy cập: Chỉ cung cấp quyền truy cập cần thiết cho người dùng và thiết bị để thực hiện công việc của họ.

- Giám sát và ghi nhật ký: Giám sát liên tục các hoạt động trong hệ thống và ghi lại tất cả các sự kiện để phát hiện và phản ứng với các mối đe dọa kịp thời.

- Kiểm tra đa yếu tố (MFA): Sử dụng các biện pháp xác thực đa yếu tố để tăng cường bảo mật.

- Phân đoạn mạng (Micro-segmentation): Chia nhỏ mạng thành các phân đoạn nhỏ hơn để hạn chế phạm vi của các cuộc tấn công nếu có.

Tại sao doanh nghiệp nên áp dụng Zero Trust?

Trước tình hình các cuộc tấn công vào hệ thống an toàn thông tin xảy ra ngày càng nghiệm trọng, để lại những hệ lụy khó khắc phục thì Zero Trust thực sự là giải pháp tối ưu, giúp bộ máy doanh nghiệp chủ động phòng tránh và ứng phó. Dưới đây là một số lợi ích cụ thể mà doanh nghiệp có thể tham khảo trước khi sử dụng các giải pháp cụ thể về Zero Trust:

- Tăng cường bảo mật: Zero Trust giúp ngăn chặn các cuộc tấn công từ bên trong và bên ngoài bằng cách loại bỏ giả định về an toàn mặc định của các hệ thống nội bộ.

- Giảm thiểu rủi ro: Với quyền truy cập được kiểm soát chặt chẽ, rủi ro từ việc bị tấn công bởi hacker hoặc từ các nhân viên có ý đồ xấu sẽ được giảm thiểu.

- Phù hợp với môi trường làm việc hiện đại: Khi ngày càng nhiều doanh nghiệp áp dụng mô hình làm việc từ xa, Zero Trust đảm bảo rằng mọi kết nối đều an toàn, bất kể vị trí của người dùng.

- Đáp ứng yêu cầu tuân thủ: Nhiều quy định và tiêu chuẩn bảo mật yêu cầu các biện pháp bảo vệ nghiêm ngặt mà Zero Trust cung cấp.

- Phát hiện và phản ứng nhanh chóng: Với việc giám sát và ghi nhật ký liên tục, doanh nghiệp có thể phát hiện và phản ứng kịp thời với các mối đe dọa bảo mật.

Một số giải pháp chính trong mô hình Zero Trust

Các giải pháp Zero Trust hiện nay thường bao gồm một loạt các công nghệ và chiến lược nhằm đảm bảo an ninh mạng toàn diện.

1. Xác thực đa yếu tố (Multi-Factor Authentication – MFA)

MFA yêu cầu người dùng cung cấp nhiều yếu tố xác thực trước khi được cấp quyền truy cập vào tài nguyên, giảm thiểu rủi ro từ việc bị đánh cắp thông tin đăng nhập.

2. Quản lý danh tính và truy cập (Identity and Access Management – IAM)

IAM đảm bảo rằng chỉ những người dùng được ủy quyền mới có quyền truy cập vào các tài nguyên cần thiết. Các giải pháp IAM quản lý người dùng, vai trò và quyền hạn để đảm bảo an toàn.

3. Quản lý thiết bị (Device Management)

Các giải pháp này bao gồm quản lý thiết bị di động (Mobile Device Management – MDM) và quản lý thiết bị đầu cuối (Endpoint Management), đảm bảo rằng chỉ các thiết bị an toàn và được ủy quyền mới có thể truy cập vào hệ thống.

4. Phân đoạn mạng (Network Segmentation)

Phân đoạn mạng chia mạng thành các phân đoạn nhỏ hơn, giúp kiểm soát luồng dữ liệu và hạn chế sự lây lan của các cuộc tấn công.

5. Bảo vệ điểm cuối (Endpoint Security)

Các giải pháp bảo vệ điểm cuối bao gồm phần mềm chống virus, chống malware, và các công cụ bảo mật khác để bảo vệ các thiết bị đầu cuối khỏi các mối đe dọa.

6. Giám sát và ghi nhật ký (Monitoring and Logging)

Giám sát liên tục các hoạt động trong mạng và ghi nhật ký chi tiết giúp phát hiện và phản ứng kịp thời với các sự cố bảo mật.

7. Kiểm soát truy cập dựa trên chính sách (Policy-Based Access Control)

Thiết lập các chính sách truy cập dựa trên nhiều yếu tố như vai trò người dùng, thiết bị, vị trí, và thời gian, giúp đảm bảo rằng quyền truy cập chỉ được cấp khi đáp ứng đầy đủ các yêu cầu bảo mật.

8. Mạng bảo mật (Secure Network)

Sử dụng các công nghệ mạng bảo mật như Virtual Private Network (VPN) hoặc Software-Defined Perimeter (SDP) để bảo vệ kết nối mạng và dữ liệu truyền tải.

9. Zero Trust Network Access (ZTNA)

ZTNA cung cấp quyền truy cập an toàn cho các ứng dụng và dịch vụ dựa trên đám mây hoặc tại chỗ mà không cần tin tưởng vào mạng nội bộ. Điều này giúp bảo vệ tài nguyên khỏi các cuộc tấn công mạng.

10. Phân tích hành vi người dùng và thiết bị (User and Entity Behavior Analytics – UEBA)

UEBA sử dụng machine learning và phân tích hành vi để phát hiện các hoạt động bất thường có thể chỉ ra một cuộc tấn công.

Hiện nay, Lac Hong Tech là đơn vị chuyên triển khai các giải pháp an toàn thông tin, đặc biệt là các giải pháp đáp ứng mô hình Zero Trust. Để được tư vấn và hỗ trợ trực tiếp, Quý khách hàng vui lòng liên hệ số Hotline: 1900 68 24.