Phụ lục

ToggleAPT – Mối đe dọa nâng cao là gì?

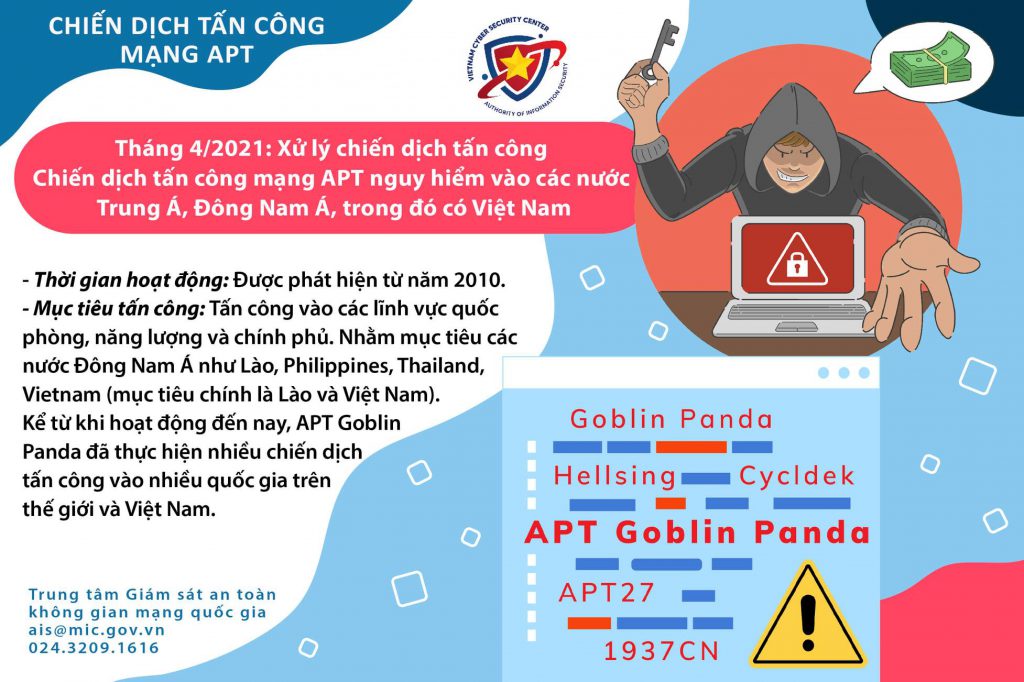

Trong thế giới công nghệ thông tin hiện đại, khái niệm về APT (Advanced Persistent Threat) ngày càng trở nên phổ biến và gây lo ngại lớn đối với các tổ chức, doanh nghiệp và cơ quan chính phủ trên toàn cầu. APT không chỉ là một dạng tấn công mạng thông thường mà còn là mối đe dọa tinh vi, liên tục và có mục tiêu cụ thể, đòi hỏi sự chú ý và biện pháp phòng ngừa đặc biệt.

Khái Niệm APT

APT là viết tắt của Advanced Persistent Threat, tạm dịch là mối đe dọa nâng cao và dai dẳng. Đây là loại tấn công mạng sử dụng các kỹ thuật và công cụ tiên tiến để xâm nhập, duy trì sự hiện diện và thu thập thông tin từ hệ thống mục tiêu trong thời gian dài. APT thường được thực hiện bởi các nhóm hacker có tổ chức và được tài trợ bởi các nguồn lực mạnh mẽ, chẳng hạn như các quốc gia hoặc các tổ chức tội phạm lớn.

Đặc Điểm Chính Của APT

- Tinh Vi: Các cuộc tấn công APT sử dụng các kỹ thuật và công cụ tiên tiến để vượt qua các biện pháp bảo mật thông thường. Điều này bao gồm việc sử dụng phần mềm độc hại (malware) được thiết kế đặc biệt, khai thác các lỗ hổng zero-day, và kỹ thuật kỹ thuật xã hội (social engineering).

- Liên Tục: Một đặc điểm nổi bật của APT là tính liên tục. Sau khi xâm nhập thành công, các hacker sẽ duy trì sự hiện diện trong hệ thống mục tiêu trong thời gian dài, đôi khi lên đến nhiều năm, để thu thập dữ liệu và thông tin có giá trị.

- Mục Tiêu Cụ Thể: APT không phải là những cuộc tấn công ngẫu nhiên. Thay vào đó, chúng được thiết kế để nhắm vào các tổ chức hoặc cá nhân cụ thể có giá trị cao, chẳng hạn như các tập đoàn lớn, cơ quan chính phủ, cơ sở hạ tầng quan trọng, và các nhà nghiên cứu.

- Khó Phát Hiện: Do sự tinh vi của các công cụ và kỹ thuật được sử dụng, các cuộc tấn công APT thường rất khó phát hiện và ngăn chặn. Các hacker sử dụng nhiều phương pháp để ẩn mình và tránh bị phát hiện, chẳng hạn như sử dụng các kỹ thuật ẩn mình (stealth) và che giấu hoạt động của mình.

Quy Trình Tấn Công APT

- Trinh Sát (Reconnaissance): Trong giai đoạn này, hacker thu thập thông tin về mục tiêu, bao gồm cấu trúc tổ chức, hệ thống mạng, nhân viên và các lỗ hổng bảo mật. Quá trình này giúp họ hiểu rõ hơn về mục tiêu và chuẩn bị cho các giai đoạn tấn công tiếp theo.

- Xâm Nhập (Initial Compromise): Sử dụng các kỹ thuật tấn công để xâm nhập vào hệ thống, chẳng hạn như phishing, khai thác lỗ hổng bảo mật hoặc sử dụng thông tin đăng nhập bị đánh cắp. Một khi xâm nhập thành công, hacker sẽ có thể đặt chân vào hệ thống mục tiêu.

- Thiết Lập Chỗ Đứng (Establish Foothold): Sau khi xâm nhập, hacker cài đặt malware hoặc backdoor để duy trì sự truy cập vào hệ thống mục tiêu. Điều này giúp họ có thể quay lại hệ thống một cách dễ dàng mà không cần phải xâm nhập lại từ đầu.

- Mở Rộng Quyền Hạn (Escalate Privileges): Hacker tìm cách nâng cao quyền hạn trong hệ thống để truy cập vào các tài nguyên và thông tin quan trọng hơn. Điều này bao gồm việc chiếm quyền quản trị hoặc truy cập vào các dữ liệu nhạy cảm.

- Di Chuyển Ngang (Lateral Movement): Sau khi đã có chỗ đứng vững chắc, hacker sẽ di chuyển từ hệ thống này sang hệ thống khác trong mạng lưới mục tiêu để mở rộng phạm vi tấn công và thu thập thêm thông tin. Quá trình này giúp họ tiếp cận với nhiều tài nguyên hơn và gây ra nhiều thiệt hại hơn.

- Thu Thập và Truyền Dữ Liệu (Data Exfiltration): Đây là giai đoạn mà hacker thu thập và truyền dữ liệu quan trọng ra khỏi hệ thống mục tiêu mà không bị phát hiện. Dữ liệu này có thể bao gồm thông tin tài chính, bí mật kinh doanh, thông tin khách hàng và các dữ liệu nhạy cảm khác.

- Duy Trì Sự Hiện Diện (Maintain Presence): Hacker duy trì sự hiện diện trong hệ thống mục tiêu trong thời gian dài để tiếp tục theo dõi và khai thác thông tin. Điều này đòi hỏi họ phải ẩn mình một cách hiệu quả để tránh bị phát hiện.

Hậu Quả Của Các Cuộc Tấn Công APT

Các cuộc tấn công APT có thể gây ra những hậu quả nghiêm trọng đối với các tổ chức và doanh nghiệp, bao gồm:

- Mất mát dữ liệu quan trọng: APT có thể dẫn đến việc mất mát các dữ liệu nhạy cảm và quan trọng, gây thiệt hại lớn về tài chính và uy tín.

- Gián đoạn hoạt động: Các cuộc tấn công có thể gây gián đoạn hoạt động của tổ chức, làm giảm hiệu suất làm việc và gây thiệt hại kinh tế.

- Thiệt hại về uy tín: Một cuộc tấn công APT thành công có thể làm tổn hại nghiêm trọng đến uy tín của tổ chức, đặc biệt nếu dữ liệu khách hàng bị xâm phạm.

- Chi phí phục hồi cao: Việc phục hồi sau một cuộc tấn công APT có thể tốn kém và đòi hỏi nhiều thời gian và nguồn lực.

Phòng Chống APT

Việc phòng chống các cuộc tấn công APT đòi hỏi một chiến lược bảo mật toàn diện và liên tục. Dưới đây là một số biện pháp có thể giúp bảo vệ tổ chức khỏi APT:

- Đào tạo nhân viên: Nhân viên là tuyến phòng thủ đầu tiên chống lại các cuộc tấn công mạng. Đào tạo họ về các mối đe dọa bảo mật và cách nhận biết và phản ứng với các tấn công phishing và kỹ thuật xã hội.

- Cập nhật phần mềm và hệ thống: Luôn cập nhật các phần mềm và hệ thống để vá các lỗ hổng bảo mật mới nhất. Điều này bao gồm cả việc cập nhật các bản vá bảo mật cho phần cứng và phần mềm.

- Sử dụng các công cụ bảo mật tiên tiến: Triển khai các công cụ bảo mật như tường lửa, hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS), và giải pháp quản lý và phân tích sự kiện bảo mật (SIEM).

- Phát hiện và phản ứng nhanh: Thiết lập một hệ thống giám sát mạng để phát hiện các hoạt động bất thường và có kế hoạch phản ứng nhanh chóng để giảm thiểu thiệt hại.

- Thực hiện kiểm tra bảo mật định kỳ: Thực hiện kiểm tra bảo mật định kỳ để phát hiện và khắc phục các lỗ hổng bảo mật. Điều này bao gồm cả kiểm tra xâm nhập và đánh giá rủi ro.

- Xây dựng kế hoạch phục hồi: Chuẩn bị kế hoạch phục hồi để có thể nhanh chóng khôi phục hoạt động sau một cuộc tấn công.

APT là mối đe dọa nghiêm trọng đối với an ninh mạng của mọi tổ chức. Việc hiểu rõ về APT và áp dụng các biện pháp phòng ngừa phù hợp có thể giúp bảo vệ hệ thống và dữ liệu của tổ chức khỏi các cuộc tấn công tinh vi và dai dẳng này.

Lac Hong Tech là đơn vị chuyên cung cấp và triển khai các Giải pháp An toàn Thông tin đến từ các Hãng Bảo mật uy tín trên thế giới. Các giải pháp của Lac Hong Tech đều hướng tới mục tiêu “An toàn tuyệt đối” giúp cho hệ thống thông tin của khách hàng hoạt động hiệu quả, an toàn ngay cả khi các mối đe dọa nâng cao ngày càng phát triển.