Công cụ giả lập mô phỏng vi phạm tấn công có thể tự động phát hiện lỗ hổng trong hệ thống phòng thủ mạng của tổ chức, tương tự như thử nghiệm thâm nhập tự động. Các giải pháp BAS thường khuyến nghị và ưu tiên khắc phục nhằm tối đa hóa nguồn lực bảo mật và giảm thiểu rủi ro mạng.

Công cụ BAS giúp đánh giá các biện pháp phòng vệ an ninh rộng hơn và các đường tấn công tiềm năng, giúp quản lý và giảm thiểu rủi ro bề mặt tấn công. Trí tuệ nhân tạo và máy học là một phần quan trọng đối với công cụ BAS, vì cần các công cụ an ninh mạng tự động và theo kịp lớn các lỗ hổng mở rộng và mối đe dọa mới nổi.

Phụ lục

Toggle1.AttackIQ

![]()

Kiểm tra bảo mật AI/ML tốt nhất

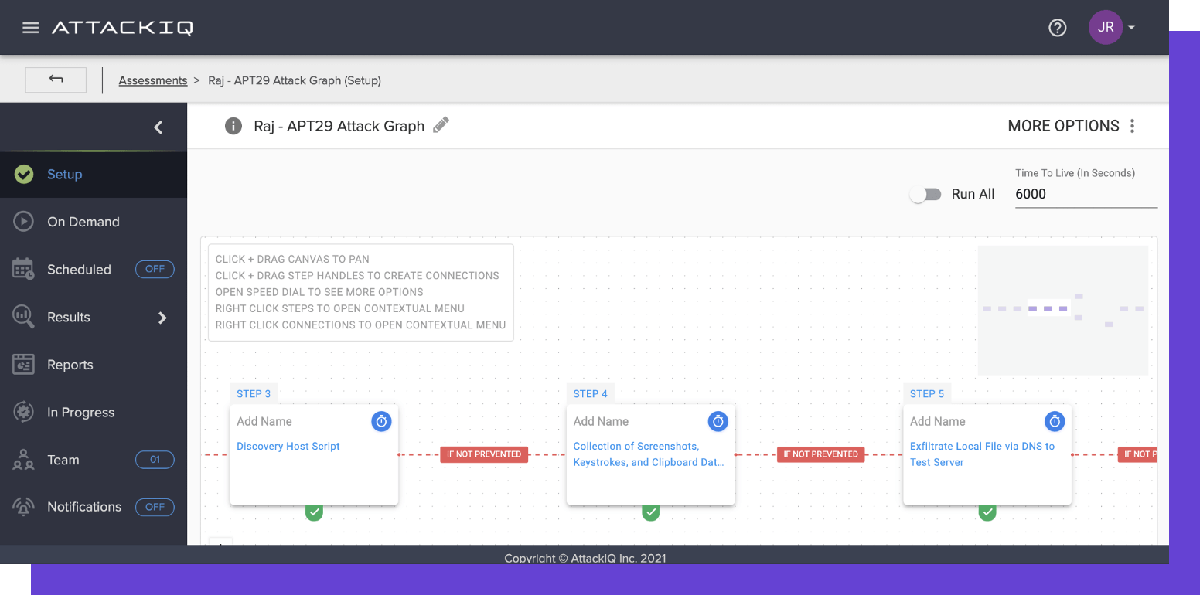

AttackIQ bắt đầu như một nền tảng xác thực tự động vào năm 2013 tại San Diego, California. Nền tảng này cho phép kiểm tra và đo lường tình trạng bảo mật trên nhiều môi trường. Dựa theo ma trận MiTER ATT&CK và vô số hành vi của kẻ thù trên mạng, khách hàng có thể chạy nhiều dạng kịch bản nâng cao nhắm vào tài sản quan trọng một cách liên tục và tự động để cải thiện khả năng phòng thủ của mình.

Công cụ Anatomic Engine của AttackIQ là một tính năng nổi bật vì nó có thể kiểm tra các thành phần an ninh mạng dựa trên AI/ML. Với khả năng chạy mô phỏng nhiều giai đoạn, kiểm tra các biện pháp kiểm soát mạng và phân tích phản hồi vi phạm.

Tính năng AttackIQ

Tích hợp: Tích hợp với nhiều giải pháp bên thứ 3 bào gồm Palo Alto Networks, Splunk, Cisco và RSA

Hỗ trợ hệ điều hành: Hỗ trợ tất cả hệ điều hành chính, bao gồm Windows, Linux, macOS

Triển khai linh hoạt: AttackIQ có thể được triển khai on-prem hoặc trên nền tảng đám mây

Thông tin chuyên sâu về tình hình bảo mật: Khả năng hiển thị theo thời gian thực về hiệu suất bảo mật

Bảo mật đám mây: Xác thực các biện pháp bảo mật gốc được nhúng với các nhà cung cấp giải pháp đám mây Azure và AWS

Quản lý rủi ro: Sử dụng khung MITER ATT&CK để tự động xác thực các biện pháp kiểm soát bảo mật

Ưu điểm AttackIQ

- Hỗ trợ môi trường on-prem và đám mây

- Xác thực các biện pháp kiểm soát bảo mật đám mây gốc

- Xác thực bảo mật AI/ML

Bảng giá AttackIQ

AttackIQ không liệt kê công khai thông tin về giá. Tuy nhiên, họ cung cấp bản dùng thử miễn phí và bản demo trực tuyến được cá nhân hóa người dùng tiềm năng. Gói khởi đầu AttackIQ 227.500 USD thanh toán một lần mỗi năm hoặc 580.125 USD cho hạn 3 năm. Được công bố thông qua Azure Marketplace.

2.Cymulate

![]()

Cymulate là nhà cung cấp đầu tiên trong số hai nhà cung cấp Israel cung cấp các giải pháp BAS hàng đầu. Được thành lập vào năm 2016, chuyên về giả lập mô phỏng vi phạm tấn công cũng như xác minh tình trạng bảo mật. Bằng cách sử dụng khung MITER ATT&CK và bắt chước chiến lược tấn công nâng cao của hacker. Nền tảng Cymulate đánh giá các phân đoạn mạng, phát hiện lỗ hổng và tối ưu hóa biện pháp khắc phục.

Để đối phó với sự thay đổi liên tục của các mối đe dọa tiềm ẩn, Cymulate cung cấp xác thực bảo mật liên tục nhằm cung cấp hướng dẫn hành động một cách sớm nhất. Việc triển khai Cymulate với các mô phỏng tấn công gần như không giới hạn.

Tính năng Cymulate

Khắc phục sự cố tấn công: Cho phép bạn ưu tiên khắc phục dựa trên các lỗ hổng có thể bị tấn công

Bảo mật điểm cuối: Phát hiện và ngăn chặn các ransomware, worms theo TTP ATT&CK endpoint

Lọc dữ liệu: Đảm bảo rằng dữ liệu nhạy cảm của công ty không thể bị lọc

Tiêu diệt APT: Xác thực khả năng bảo vệ doanh nghiệp trước tấn công APT

Cổng Email: Kiểm tra khả năng bảo mật của bạn trước hàng nghìn định dạng email, tệp đính kèm và URL độc hại

Tường lửa ứng dụng web: Đánh giá khả năng bảo mật của bạn trước các tấn công ứng dụng web, chẳng hạn như mười ứng dụng hàng đầu OWASP

Ưu điểm của Cymulate

- Tài nguyên để đánh giá rủi ro và thử nghiệm phong phú

- Dễ cài đặt và sử dụng

- Cung cấp cảnh báo mối đe dọa ngay lập tức

- Bảo mật Endpoint

Bảng giá tham khảo Cymulate

Bảng giá không có sẵn và cố định. Người mua tiềm năng có thể liên hệ đội ngũ bán hàng Cymulate để nhận báo giá theo nhu cầu và thiết kế riêng. Cymulate cung cấp bản dùng thử miễn phí 14 ngày và người mua tiềm năng cũng có thể yêu cầu bản demo. Giá công khai trên AWS đối với gói Cymulate 7 dành cho tổ chức 1.000 endpoint có giáng 7.000 USD tháng và 91.000 USD năm

3.Picus Security

![]()

Picus Security là nhà cung cấp mô phỏng giả lập vi phạm tấn công liên tục được thành lập vào năm 2013 và có trụ sở tại San Francisco, California. Được công nhận trong dánh sách BAS hàng đầu thế giới. Nền tảng xác thực bảo mật Picus quét các lỗ hổng và cung cấp hướng dẫn để cấu hình các biện pháp kiểm soát bảo mật.

Tích hợp hệ thống security information and event management (SIEM), Picus giúp xác định các lỗ hổng ghi tại nhật ký và cảnh báo trong đó cần hành động bổ sung để tối ưu SIEM. Với MITER ATT&CK và khả năng hiển thị theo chuỗi, quản trị viên có thể thực hiện các bước cần thiết để ngăn chặn các cuộc tấn công nâng cao.

Tính năng của Picus

Thư viện mối đe dọa: Với thư viện mối đe dọa của Picus gồm hơn 3500 mối đe dọa khác nhau bao gồm khung MITER ATT&CK được cập nhật liên tục và thường xuyên.

Xác thực kiểm soát bảo mật: Kiểm tra tính hiệu quả của các biện pháp kiểm soát bảo mật hiện tại của mạng, tường lửa, web gate và email, các công cụ SIEM, EDR và SOAR.

Thư viện lỗ hổng: Picus Secủity cung cấp hơn 70.000 đề xuất hữu ích về quản lý lỗ hổng bảo mật, cũng như các đề xuất giảm thiểu dành riêng của nhà cung cấp nhắm đến tài sản của bạn.

Xác thực đường dẫn tấn công (APV) Picus APV giúp các nhóm bảo mật tự động phát hiện và trực quan hóa đường dẫn của kẻ tấn công đã lảng tránh để xâm nhập vào hệ thống quan trọng.

Tích hợp: Picus có thể nói là công cụ tích hợp với bên thứ 3 nhiều nhất trong các hảng bảo mật BAS, bao gồm Citrix, Cisco, IBM Security, McAfee, F5, Trend Micro,..

Ưu điểm Picus

- Đánh giá liên tục

- Cung cấp cho người dùng các đề xuất để giúp tăng cường hơn nữa mạng lưới của họ

- Kiểm tra tự động hóa và liên tục

- Hỗ trợ hơn 100 kịch bản APT và ransomware

Bảng giá tham khảo Picus

Picus Security không thông báo chính thức về các gói và dịch vụ cụ thể, giá điều chỉnh theo nhu cầu chính xác của khách hàng. Nhìn chung, giá dịch vụ giao động từ 30.000 ~ 120.000, tùy thuộc vào phạm vi gói được chọn. Để được thông báo giá chính thức, các bạn có thể liên hệ MVTech. Bạn cũng có thể tận dụng thời gian dùng thử miễn phí 14 ngày hoặc yêu cầu demo giải pháp.

4.SafeBreach

![]()

SafeBreach nắm giữ nhiều bằng sáng chế và giải thưởng về công nghệ BAS. Được thành lập năm 2014, nhà cung cấp có trụ sở tại California này tiên phong trong lĩnh vực mô phỏng giả lập vi phạm tấn công. Nền tảng BAS có thể thực hiện hành vi xâm nhập, chuyển động ngang và đánh cắp dữ liệu bằng cách mô phỏng trên hệ thống đám mây và Endpoint.

SafeBreach liên tục xác thực các công cụ và trạng thái bảo mật tổng thể của tổ chức trong bối cảnh mối đe dọa luôn thay đổi. Khi được gắn cờ, quản trị viên có khả năng hiển thị được hành động trước các lỗ hổng tiềm ẩn. Với nền tảng SafeBreach, các tổ chức có thể kiểm soát bảo mật và mô phỏng những mối đe dọa thực sự.

Tính năng của SafeBreach

Tích hợp: SafeBreach tích hợp với nhiều nhà cung cấp giải pháp công nghệ khác nhau như: Splunk, ServiceNow, Google BigQuery, Tanium, Checkpoint, IBM, Slack, Qualys,…

Report: Cung cấp báo cáo theo thời gian thực và cách thức khắc phục

SaaS: SafeBreach có sẵn dưới dạng giải pháp phần mềm quản lý hoàn toàn trên các nền tảng, vẫn chạy liên tục và hỗ trợ đầy đủ.

RansomwareRx: Cho phép người dùng chạy kịch bản tấn công tùy chỉnh, tự do dựa trên các ransomware thực tế – Bao gồm MITER ATT&CK TTP

No-code: Cho phép người dùng lập kế hoạch mọi khía cạnh cuộc tấn công trong môi trường no-code

Ưu điểm của SafeBreach

- Khả năng mô phỏng hơn 15.000 cách thức tấn công

- Bảng điều khiển hiển thị rủi ro bảo mật theo thời gian thực

- Cung cấp trình mô phỏng Cloud, network và endpoint

Bảng giá tham khảo SafeBreach

SafeBreach cho sử dụng các bản demo miễn phí để tìm hiểu cách tận dụng sản phẩm cho môi trường của mình. Giá công khai trên AWS ch thấy trình mô phỏng SafeBreach có giá khởi điểm cho đăng ký năm bắt đầu từ 18.000 USD

5.XM Cyber

![]()

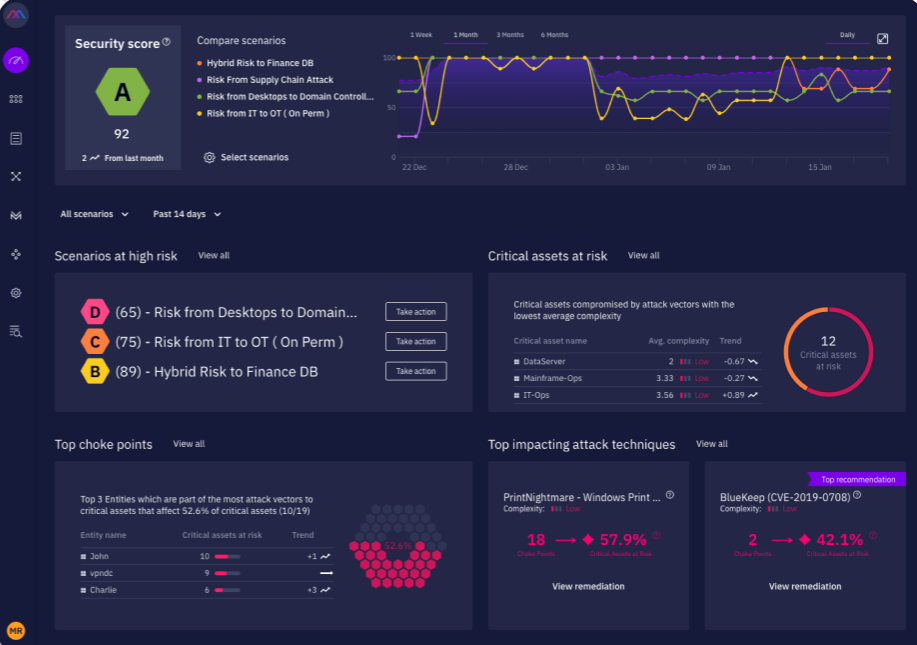

XM Cyber là nhà cung cấp bảo mật đám mây và phân tích rủi ro mạng có trụ sở tại Tel Aviv, được ra mắt vào năm 2016. Ra đời từ tư tưởng lãnh đạo của ngành tình báo Israel. Mô phỏng vi phạm tấn công XM trước đây gọi là HaXM, là giải pháp BAS hàng đầu.

XM Cyber xác định các tài sản quan trọng nhất của tổ chức và hoạt động ngược lại với mức độ ưu tiên tiếp xúc tập trung vào các cuộc tấn công, xác định các tuyến khai thác. Việc phân tích mọi đường tấn công tiềm ẩn và đưa ra các tùy chọn khắc phục dựa trên tác động của rủi ro sẽ mang lại cho quản trị viên khả năng hiển thị theo thời gian thực để bảo mật an ninh mạng của họ.

Tính năng của XM Cyber

Linh hoạt: Cho phép tổ chức ưu tiên các mức độ bảo mật và tập trung vào các hoạt động khắc phục trên đám mây, on-prem và SaaS.

Xác thực tuân thủ: Tự động xác thực tuân thủ và báo cáo theo các tiêu chuẩn như: ISO, NIST, GDPR, SWIFT và PCI.

Quản lý đường tấn công: APM cho phép người dùng phát hiện các cuộc tân công trước khi chúng xảy ra một cách chủ động.

Bảo mật đám mây: Xác thực mức độ tấn công trên các môi trường AWS, Azure và GCP

Bảo mật Active Directory: Vô hiệu hóa rủi ro Active Directory trên môi trường on-prem và cloud.

Ưu điểm của XM Cyber

- Theo dõi trạng thái bảo mật tổng thể và mức độ rủi ro người dùng

- Khả năng phân tích nâng cao

- Quét mạng end-to-end

- Cung cấp người dùng khả năng hiển thị đường tấn công

Bảng giá tham khảo XM Cyber

Bạn có thể yêu cầu bản demo được cá nhân hóa để tìm hiểu về giải pháp. Theo AWS marketplace hiển thị mức giá của mô phỏng giả lập tấn công XM Cyber cho tối đa 1.000 endpoint có giá khoảng 7.500 USD mỗi tháng và 90.000 USD mỗi năm.

6.Cycognito

![]()

CyCognito cam kết phát hiện các rủi ro ngầm và các mối đe dọa nâng cao. Một trong những nhà cung cấp BAS trẻ nhất hoạt động năm 2017 có trụ sở tại Palo Alto, California. Được thành lập bởi các chuyên gia tình báo được thuê. CyCognito xác định các tài sản bị kẻ tấn công tấn công để nâng cao khả năng hiển thị và bảo vệ bề mặt tấn công.

Thông qua nền tảng CyCognito, các tổ chức có thể xác định các danh mục rủi ro, tự động hóa và các hoạt động tấn công an ninh mạng và chuẩn bị cho cuộc tấn công tiếp theo.

Tính năng của CyCognito

Lập biểu đồ các mối quan hệ tài sản và kinh doanh: Nền tảng CyCognito tận dụng khả năng máy học, xử lý cấu trúc dữ liệu để lập biểu đồ khám phá và quản lý tài sản của tổ chức.

Kiểm tra bảo mật: Khả năng kiểm tra của CyCognito phát hiện các vectơ tấn công có thể được sử dụng để xâm phạm tài sản doanh nghiệp. Bao gồm cả việc lộ dữ liệu, cấu hình sai và thậm chí lỗ hổng zero-day.

Ưu tiên rủi ro: Cycognito tự động ưu tiên rủi ro dựa trên các nguyên tắc sau:

- Ưu tiên các kẻ tấn công

- Bối cảnh kinh doanh

- Khả năng tìm kiếm

- Mức độ khai thác

- Mức độ phức tạp để khắc phục

Tích hợp: Nèn tảng tịch hợp với SIEM, ITSM, CMDB và phần mềm truyền thống.

Khung bảo mật: CyCognito đáp ứng hầu hết các khung bảo mật như MITER ATT&CK, khung an ninh mạng NIST, các biện pháp kiểm soatas bảo mật CIS, ISO và tuân thủ tiêu chuẩn GDPR, NIST, CCPA, PIPEDA,…

Ưu điểm của CyCognito

- Hỗ trợ môi trường đám mây và on-prem

- Quản lý bề mặt tấn công

- Phân tích nâng cao

Bảng giá tham khảo CyCognito

Bảng giá phụ thuộc theo gói và nhu cầu của doanh nghiệp. Đối với sản phẩm quản lý bề mặt tấn công, theo AWS marketplace cho thấy chi phí từ 30.000 cho 12 và tối đa 250 endpoint.

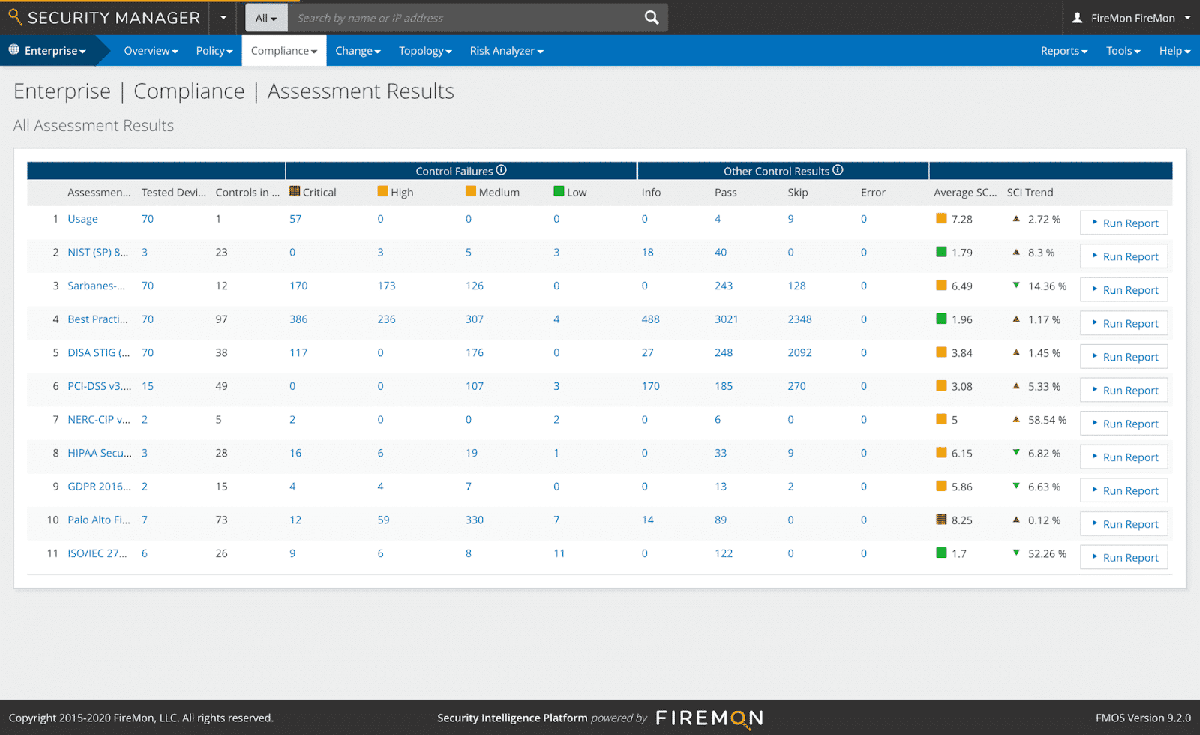

7.FireMon

![]()

Bắt đầu vào năm 2001, FireMon là nhà cung cấp có trụ sở tại Kansas về an ninh mạng, tuân thủ và giảm thiểu rủi ro. Với các sản phẩm nổi bật như trình quản lý bảo mật và phòng thủ đám mây, cung cấp đánh giá và giảm thiểu rủi ro theo thời gian thực. Đồ hòa và phân tích đường tấn công của FireMon phù hợp với quản trị viên muốn có cái nhìn tổng quan tốt về hệ thống của mình.

Tính năng của FireMon

Tích hợp: Tích hợp với nhiều công cụ ITSM ( ServiceNow, Accenture, Jira Software, BMC) và giải pháp SIEM/SOAR ( Splunk, Komand, Demisto và Swimlane) và trình quản lý lỗ hổng ( Quanlys, Rapid7, Tenable)

Tối ưu hóa phản hồi: Phân tích sự kiện theo thời gian thực và đính tuyến thông minh các sự kiện

Thông báo: Gửi thông báo trực tiếp bằng các công cụ hiện có như Slack, Teams và Jira

Tuân thủ các chính sách chung như CIS, PCI-DSS

Trực quan hóa: Báo cáo và dashboard chỉ số toàn diện

Ưu điểm của FireMon

- Giao diện người dùng trực quan

- Người dùng thấy khả năng ghi nhật ký và lịch sử

- Theo dõi thay đổi quy tắc tường lửa

- Dễ xác định cấu hình sai

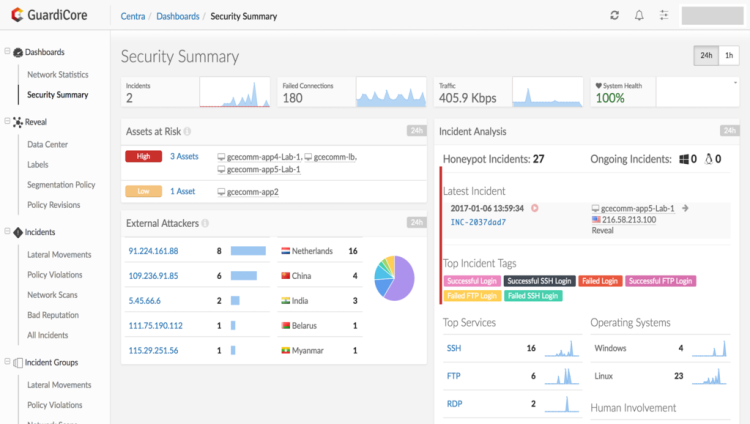

8.Akamai Guardicore

![]()

Một thập kỷ sau sự phát triển của Zero Trust, Guardicore đã trở thành một công ty microsegmentation mới nổi giải quyết vấn đề bảo mật cho tài sản trên các môi trường kết hợp. Hiện công ty được mua lại bởi Akamai vào tháng 9 năm 2021.

Đối với BAS, nền tảng Infection Monkey của Akamai Guardicore cung cấp thử nghiệm liên tục và báo cáo về hiệu suất mạng chống lại hành vi của kẻ tấn công. Giải pháp không phụ thuộc vào môi trường mạng, xử lý các kích thước mạng khác nhau và cung cấp báo cáo phân tích dựa trên Zero trust, ATT&CK MITRE.

Tính năng của Guardicore

Hệ thống kế thừa từ các phiên bản hệ thống cũ như Windows 2003, CentOS6, RHEL5 và AS400

Được hỗ trợ bởi công nghệ AI: Triển khai các chính sách do AI đề xuất với các mẫu để giải quyết các mối nguy tiềm ẩn của ransomware. Giảm bớt khối lượng công việc trong quy trình, người dùng.

Tích hợp: Hỗ trợ tích hợp với các bên thứ ba như CyberArk, Dou, Okta, Google Cloud Platform, Microsoft Azzure, Oảcle, AWS, Cisco, Check Point,…

Triển khai linh hoạt: Bảo mật cơ sở hạ tầng CNTT với sự kết hợp công việc tại chỗ, máy ảo, đám mây

Ưu điểm của Guardicore

- Người dùng có thể tạo báo cáo kiểm soát riêng

- Hỗ trợ cho môi trường onprem, container và cloud

- Phiên bản open source miễn phí có sẵn

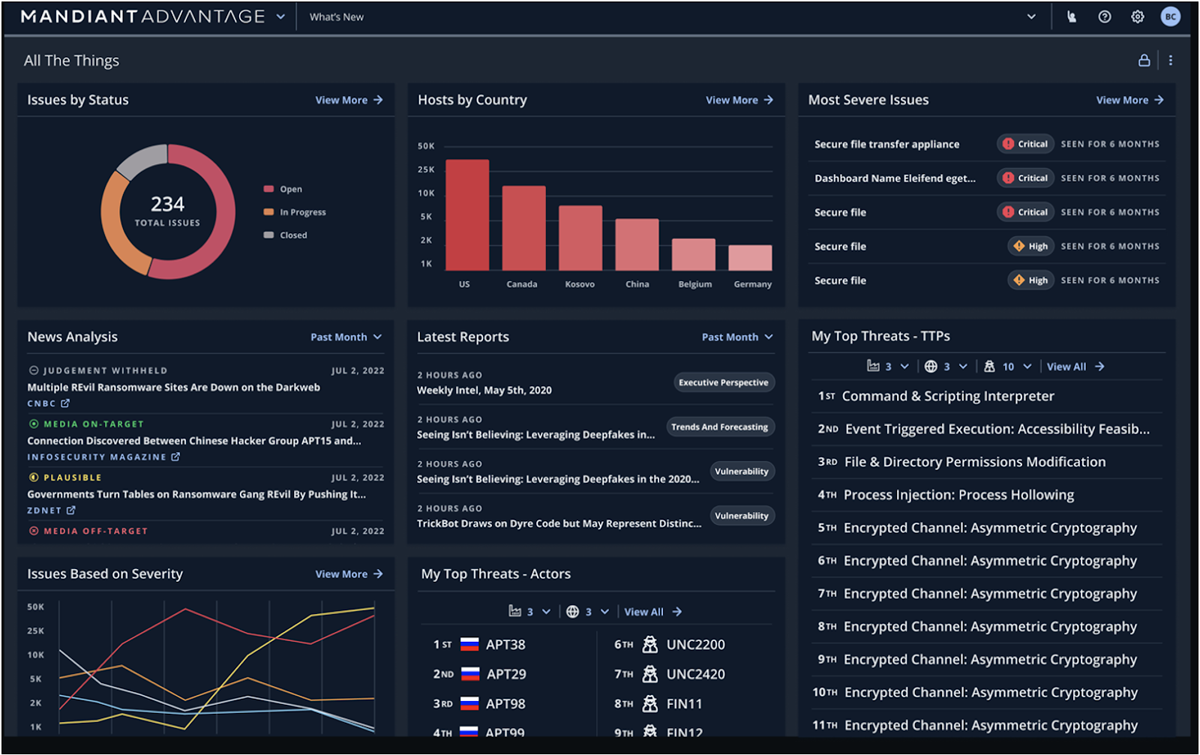

9.Mandiant

![]()

Trong bản cập nhật BAS đầu tiên, công ty Verodin có trụ sở tại Virginia đã lọt top trước khi được mua lại bởi FireEye mua lại năm 2019.

Với việc tích hợp threat intelligence, khả năng phát hiện sai lệch môi trường tự động và hỗ trợ tối ưu hóa các công cụ an ninh mạng hiện có như SIEM. Mandiant giúp khách hàng đơn giản hóa công việc giám sát

Tính năng của Mandiant

Phân tích vi phạm: liên tục giám sát dữ liệu cảnh báo cáo mối đe dọa và phản hồi theo thời gian thực giúp tổ chức xác định và ưu tiên xử lý trong môi trường của họ.

Xác thực bảo mật: Cung cấp cho nhóm bảo mật dữ liệu về cách hoạt động của các biện pháp kiểm soát bảo mật khi bị tấn công

Hiển thị các điểm tiếp xúc dễ bị tổn thương: Xác định tài sản dễ bị tổn thương trên internet mà doanh nghiệp chưa thể nắm bắt hoặc liệt kê để quản lý

Quản lý bề mặt tấn công: Bền tác cho phép tổ chức xác định các tài nguyên không được xử lý, giám sát và đánh giá tác động khai thác

Ưu điểm của Mandiant

- Phòng thủ tự động

- Xác thực bảo mật và thông tin tình báo về các mối đe dọa

- Triển khai linh hoạt

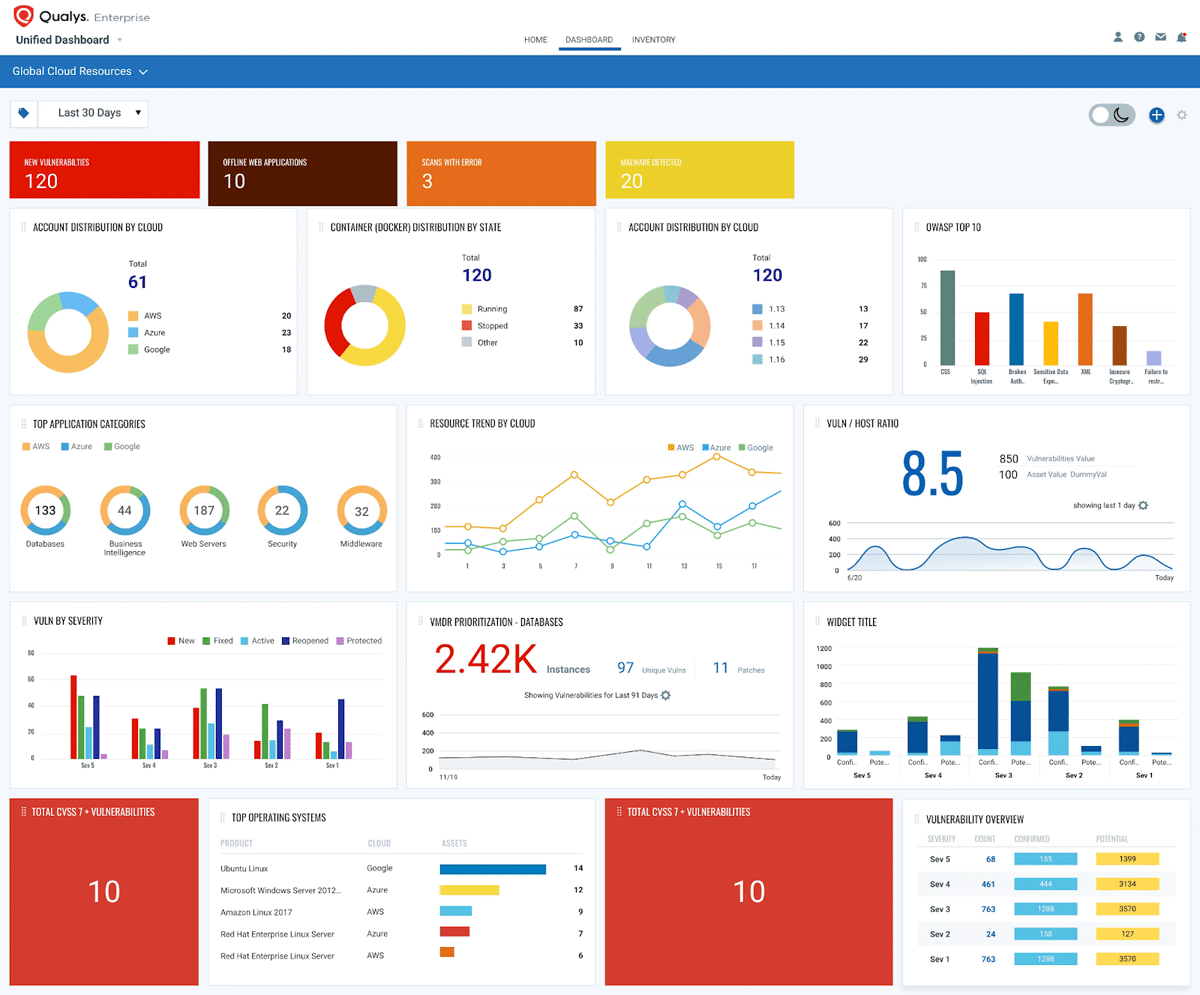

10.Qualys

![]()

Qualys là nhà cung cấp hàng đầu các giải pháp tuân thủ và bảo mật đám mây. Nền tảng của Qualys, Phát hiện và phản hồi lỗ hổng (VMDR) là sản phẩm phổ biến và là giải pháp BAS hàng đầu.

Từ việc phân tích các lỗ hổng bảo mật với độ chính xác cao đến xác định các tài sản chưa biết tới. Giải pháp bao gồm nhiều tính năng như: hỗ trợ trên thiết bị di động, đánh giá bảo mật đám mây và bảo mật container runtime

Tính năng của Qualys

Giám sát tài sản: Tự động xác định các tài sản đã biết và chưa biết, on-prem, endpoint, clouds, containers, mobile, IoT để tạo thành một kho lưu trữ toàn diện.

Ưu tiên khắc phục: Qualys cung cấp thông tin về mối đe dọa theo thời gian thực và mối tương quan kiểm kê tài sản để cung cấp cho bạn một cái nhìn tổng quan về mối đe dọa.

Xác thực tính toàn vẹn của file: Qualys giám sát các hệ điều hành liên tục, ghi nhật ký và quản lý sự kiện một cách tập trung

Giám sát hệ thống: Qualys thu thập dữ liệu IoC từ tài sản của bạn và lưu trữ, xử lý và lập chỉ mục

Phát hiện các lỗ hổng nghiêm trọng: Phần mềm độc hại, hoạt động khai thác và cấu hình sai

Ưu điểm của Qualys

- Tích hợp voiws công cụ ITSM như Jira và ServiceNow

- Tự động khắc phục bằng quy trình làm việc không cần mã

- Bảng điều khiển tùy chỉnh

- Thiết lập ban đầu đơn giản

Giá tham khảo Qualys

Qualys cung cấp một số bản dùng thử miễn phí 30 ngày trên nền tảng đám mây. Giá cả có thể tùy chỉnh vào loại hình doanh và quy mô doanh nghiệp. Giá khởi điểm là 542 đô một tháng và thay đổi dựa trên endpoint.

11.Rapid7

![]()

Rapid7 bắt đầu hoạt động năm 2000 và 15 năm sau đã phát hành nền tảng Insight, tập hợp nghiên cứu lỗ hổng, kiến thức khai thác, hành vi của kẻ tấn công và báo cáo theo thời gian thực cho quản trị viên.

Giải pháp BAS của Rapid7 là InsightVM và đi kèm bảng điều khiển dễ sử dụng, nơi khách hàng có thể quản lý mọi thứ từ ưu tiên rủi ro và ngăn chặn tự động đến nguồn cấp dữ liệu thông minh. Mục tiêu của Rapid7 là giúp cho việc quản lý rủi ro mạng trở nên liền mạch, các tính năng khắc phục và giám sát bề mặt tấn công.

Tính năng Rapid7

Tác nhân endpoint: Tự động thu thập dữ liệu từ các endpoint của bạn, bao gồm cả dữ liệu từ người dùng từ xa

Bảng thông tin trực tiếp: Bảng thông tin InsightVM không tĩnh, chúng có tính tương tác và cho phép bạn tạo thẻ tùy chỉnh cho quản trị viên hoặc CISO.

Ưu tiên rủi ro thực: Tận dụng điểm số rủi ro thực sự của InsightVM để tự động ưu tiên các mối đe dọa dựa trên mức độ nghiêm trọng và tác động tiềm ẩn của chúng.

Các dự án khắc phục tích hợp CNTT: Hợp lý hóa quy trình ứng phó với các mối đe dọa bằng cách tích hợp InsightVM với hệ thống lập yêu cầu của CNTT

Đánh giá cơ sở hạ tầng ảo và đám mây: Nền tảng tích hợp với các dịch vụ đám mây và cơ sở hạ tầng ảo để đảm bảo công nghệ của bạn được cấu hình an toàn.

Ưu điểm

- Giá cả minh bạch

- Chấm điểm rủi ro dựa trên phân tích của kẻ tấn công

- Nguồn cấp dữ liệu mối đe dọa tích hợp

- Trang tổng quan trực tiếp

Bảng giá tham khảo

Giá Rapid7 InsightVM dựa trên số lượng tài sản được quản lý. Người mua được chiết khấu theo số lượng:

250 tài sản: 2,19 USD mỗi tài sản mỗi tháng (26,25 USD mỗi năm)

500 tài sản: 1,93 USD mỗi tài sản mỗi tháng (23,18 USD mỗi năm)

750 tài sản: 1,79 USD mỗi tài sản mỗi tháng (21,43 USD mỗi năm)

1000 tài sản: 1,71 USD mỗi tài sản mỗi tháng (20,54 USD mỗi năm)

1250 cộng với tài sản: 1,62 USD mỗi tài sản mỗi tháng (19,43 USD mỗi năm)

Trên đây là 11 giải pháp BAS hàng đầu trên thế giới.